neprihlásený

neprihlásený

|

Štvrtok, 12. marca 2026, dnes má meniny Gregor |

|

|

Chybu v SSL je možné zneužiť aj na získavanie šifrovaných dát

DSL.sk, 16.11.2009

|

|

Len niekoľko dní po zverejnení informácií o vážnej bezpečnostnej chybe v protokole SSL, základnom bezpečnostnom protokole súčasného Internetu, sa objavil nový variant pôvodného útoku na HTTPS umožňujúci získať odšifrovanú podobu šifrovaných dát.

Informácie o vážnej chybe v samotnom návrhu SSL protokolu zverejnila dvojica bezpečnostných expertov Marsh Ray a Steve Dispensa vo štvrtok 5. novembra, detailne sme o chybe a jej technickej stránke informovali v tomto článku.

Chyba sa nachádza v logike časti protokolu týkajúcej sa renegociácie novej SSL session v rámci toho istého TCP spojenia a umožňuje MITM útok bez spozorovania vkladajúci útočníkom zvolené dáta na začiatok dát zasielaných klientom serveru.

Chyba priamo neumožňuje dešifrovať dáta zasielané SSL protokolom, sprístupniť dáta alebo časť dát zasielaných klientom ale umožňuje vylepšenie aplikačného útoku na HTTPS od Anila Kurmusa.

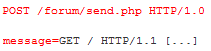

Zasielané hlavičky HTTP dotazu pri pôvodnom útoku

Prvým príkladom zneužitia chyby zverejneným objaviteľmi chyby je jednoduché vloženie časti HTTP hlavičky pred originálnu hlavičku užívateľa, ktoré umožňuje útočníkovi načítať zvolenú URL s autentifikovaným užívateľom. Útočník pri tomto útoku vkladá dáta po červenú značku, za ňou nasleduje originálny dotaz od prehliadača užívateľa.

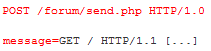

Modifikovaný útok od Anila Kurmusa

Kurmus minulý týždeň navrhol ďalší útok, ktorý je modifikáciou prvého príkladu útoku na HTTPS. Je uskutočniteľný na stránkach, kde si môže užívateľ uložiť, poslať alebo akokoľvek nahrať akékoľvek dáta s možnosťou ich neskoršieho sprístupnenia. Príkladom sú napríklad Twitter a Facebook s možnosťou písania statusov, webmaily s možnosťou rozpísania alebo odoslanie emailu, internet bankingy s možnosťou ukladať vlastné kontakty a podobne.

Útočník pred originálnu požiadavku užívateľa vloží HTTP dotaz, vyznačený na ilustračnom obrázku červenou, v ktorom je pôvodná HTTP hlavička užívateľa interpretovaná ako POST premenná, ktorej obsah daná URL ukladá. Pomocou tohto útoku si útočník uloží HTTP hlavičku užívateľa, napríklad na Twitteri ako správu účtu pod kontrolou útočníka, a následne si ju môže prečítať.

V HTTP hlavičke sa môžu nachádzať informácie identifikujúce session užívateľa, čo umožňuje jej hijacknutie, alebo dokonca prihlasovacie údaje užívateľa.

Nový útok tak prvýkrát demonštruje výrazne vážnejšie dôsledky chyby ako umožňuje CSRF útok, ktorému bol približne ekvivalentný prvý demonštrovaný útok. Chybu ale potenciálne môžu samozrejme zneužívať aj ďalšie zatiaľ neznáme alebo nezverejnené útoky na HTTPS aj iné aplikačné protokoly využívajúce SSL.

Najnovšie články:

![]() Diskusia:

Diskusia:

| |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

f-f-f-f-f-f-u-u-u-u-u-c-c-c-c

Od reg.: cinko

|

Pridané:

16.11.2009 13:03

myslim ze som sa tu prednedavnom s niekym bavil ci si myslim ze ssl nieje bezpecne :) tak tu mate odpoved :D

|

| |

Re: f-f-f-f-f-f-u-u-u-u-u-c-c-c-c

Od: suxi

|

Pridané:

16.11.2009 13:07

tak to musi urcite znamenat, ze si velky odbornik... klobuk dole

|

| |

Re: f-f-f-f-f-f-u-u-u-u-u-c-c-c-c

Od reg.: cinko

|

Pridané:

16.11.2009 13:12

nie to akurat znamena ze niesom slepy a necakam ze 14 rokov stara technologia bude navzdy bezpecna...

|

| |

Re: f-f-f-f-f-f-u-u-u-u-u-c-c-c-c

Od: PCnityIV

|

Pridané:

16.11.2009 16:03

Staci aby sa zakazalo pripojenie cez nesifrovanu linku uplne. Tym nedojde k zmene a moze sa uplne zakazat aktualizacia patchom na strane OpenSSL servera.

Aspon ak to chapem spravne.

|

| |

Re: f-f-f-f-f-f-u-u-u-u-u-c-c-c-c

Od: Noxius.

|

Pridané:

16.11.2009 13:24

so mnou :) hladam hladam, ale nikdy nevidim ako by sa spravalo overenie cez certifikacnu autoritu (napr verisign) ci by to preslo bez povsimnutia, alebo by to vyhlasilo aspon zmenu

ale inak je to celkom husty problem ... chcelo by to novy protokol :) lebo toto fixnut bude celkom zaujimave

|

| |

Re: f-f-f-f-f-f-u-u-u-u-u-c-c-c-c

Od reg.: cinko

|

Pridané:

16.11.2009 13:25

no ved prave toto su najvaznejsie bugy - priamo v koncepte a nie v implementacii...

|

| |

Re: f-f-f-f-f-f-u-u-u-u-u-c-c-c-c

Od: john doe

|

Pridané:

16.11.2009 15:31

> ale nikdy nevidim ako by sa spravalo overenie cez

> certifikacnu autoritu

Ak sa nemýlim, tak certifikačná autorita len potvrdzuje, že druhá strana je skutočne ten, kto tvrdí, že je. Ale nezaoberá sa problémom toho, aké dáta sú prenášané. A tento útok je o tom, že do autentifikovaného prúdu útočník vkladá vlastné dáta.

|

| |

Re: f-f-f-f-f-f-u-u-u-u-u-c-c-c-c

Od: Noxius.

|

Pridané:

16.11.2009 16:13

to bude pravdepodobne pravda, lebo inak by rozne proxy a natka hlasilu stale chybu, tie su vlastne tiez MIM :) tak to je potom dost zle, obavat sa vsetkych wifi, proxies, vpn, ci uz free alebo platenych ... auc

ale chytri ludia na nieco pridu, ako to zabezpecit :)

|

| |

navrh

Od: salamalejkum

|

Pridané:

16.11.2009 13:28

navrhujem treti typ utoku implementovat na doza system evokacny multicipacny gurnet.

|

| |

MITM attack

Od reg.: _EtHAN_

|

Pridané:

16.11.2009 14:34

Pokial viem tak pomocou MITM utoku (aspon co viem ze sa da robit s BackTrack-om) tak takyto druh utoku bolo mozne prevadzat uz par rokov dozadu. Chapem ze je kolo toho take haló ale nechapem preco az teraz.

|

| |

Re: MITM attack

Od reg.: cinko

|

Pridané:

16.11.2009 14:37

no ved samozrejme tento bug je priamo v koncepte takze tento druh utoku bolo mozne prevadzat uz odkedy existuje ssl. Problem je v tom ze si to nikto nevsimol...

|

| |

Re: MITM attack

Od reg.: diosko

|

Pridané:

16.11.2009 15:13

Problem nie je v tom, ze si to nikto nevsimol. Problem je v tom, ze si to niekto vsimol uz davno a iba teraz sa to zverejnilo ;-)

|

| |

Re: MITM attack

Od reg.: cinko

|

Pridané:

16.11.2009 15:20

hmm no to su spekulacie... teda dufam ze su to spekulacie ;)

|

| |

Re: MITM attack

Od: Bum

|

Pridané:

16.11.2009 16:17

Otazka je ci je to naozaj chyba, alebo niekdajsi umysel nahodne odhaleny. :)

|

| |

Re: MITM attack

Od: ...

|

Pridané:

16.11.2009 20:29

Skor preco je to take halo, ked realizacia MITM nie je prave geograficky priazniva, t.j. byt prave niekde ten middle.

|

Pridať komentár

|

|

|

|