neprihlásený

neprihlásený

|

Piatok, 27. februára 2026, dnes má meniny Alexander |

|

|

Ako pracuje minútový útok na WEP

Autori nového rýchleho útoku proti zabezpečeniu WiFi sietí Wired Equivalent Privacy, WEP, zverejneného minulý mesiac aktuálne poskytli nové informácie, podľa ktorých je 104-bitové WEP možné ich útokom prelomiť za niekoľko minút pri ľubovoľnom kľúči. Typicky je pritom možné týmto útokom prelomiť WEP už za menej ako jednu minútu, pričom čas je potrebný len na zachytávanie paketov, samotný výpočet kľúča trvá aj na priemernom PC približne 2 až 3 sekundy.

DSL.sk, 16.5.2007

|

|

V apríli oznámila trojica študentov z Technickej univerzity v Darmstadte, Erik Tews, Andrei Pychkine a Ralf-Philipp Weinmann, vyvinutie nového útoku proti zabezpečeniu WEP sietí WiFi, ktorý mnohonásobne znižuje čas a počet analyzovaných paketov potrebných k získaniu kľúča aj u 104-bitového WEP.

V utorkovom rozhovore pre server Register aktuálne poskytli doplňujúce informácie, podľa ktorých je možné útok aplikovať na úplne každý WEP kľúč a WEP tak neodporúčajú používať už v žiadnom prípade.

História útokov na WEP

WEP využíva pre šifrovania prenášaných paketov algoritmus RC4, iniciovaný kľúčom zloženým z náhodného inicializačného vektora (IV) zvoleného pre konkrétny paket a tajného kľúča WEP. U 64-bitového zabezpečenia má IV 24 bitov a kľúč 40 bitov, u 128-bitového má IV tiež 24 bitov a kľúč 104 bitov (13 bajtov).

RC4 generuje po inicializovaní postupnosť náhodných bajtov určenú inicializačným kľúčom, tzv. keystream, xorovaním s ktorým WEP šifruje prenášané pakety.

WEP sa začal používať v roku 1999, už v roku 2001 ale Scott Fluhrer, Itsik Mantin, a Adi Shamir zverejnili útok proti RC4, ktorý pri použití proti WEP umožnil získanie 104-bitového kľúča po zachytení priemerne 4 až 6 miliónov paketov.

V roku 2004 bol útok založený na rovnakej zraniteľnosti RC4 zlepšený na potrebných 500 000 až 2 milióny paketov. Hoci voči väčšine sietí zabezpečených WEP bol útok dostatočne účinný, počet paketov bol príliš vysoký pre siete s nízkou prevádzkou a umelé generovanie takéhoto množstva paketov je tiež časovo náročné alebo odhaliteľné.

V roku 2005 Andreas Klein zverejnil novú zraniteľnosť RC4, ktorú efektívne použili Erik Tews, Andrei Pychkine a Ralf-Philipp Weinmann na útok vyžadujúci typicky len 40 000 až 85 000 paketov.

Ako funguje nový útok

Klein v práci z roku 2005 ukázal, že existuje závislosť medzi prvými n bajtami RC4 kľúča, generovaným keystreamom, ktorý by mal byť za ideálnych okolností plne náhodný, a bajtom kľúča s poradovým číslom n + 1.

Útok Kleina umožňuje uhádnuť n + 1 bajt na základe známych prvých n bajtov a generovaného keystreamu s pravdepodobnosťou 1.36 / 256, hoci pri dobrom algoritme by pravdepodonosť mala byť 1 / 256.

Trojica autorov útok aplikovala na WEP a našla algoritmus, ktorý jej umožňuje uhádnuť s pravdepodobnosťou 1.24 / 256 súčet ľubovoľnej sekvencie bajtov kľúča zo známeho keystreamu a nezašifrovaného IV. Pri aplikovaní postupne na prvý jeden bajt kľúča, dva bajty kľúča až nakoniec trinásť bajtov kľúča je možné zistiť tajný kľúč WEP.

Keďže pravdepodobnosť je len o niečo vyššia ako náhodná, na spoľahlivú detekciu je potrebné veľké množstvo zachytených paketov, z ktorých sa z každého vypočítajú jednoduchými matematickými operáciami odhady jednotlivých bajtov kľúča. Pre nenáhodnú pravdepodobnosť pri dostačne veľkom počte paketov sa medzi odhadnutými hodnotami výrazne častejšie objavuje skutočný bajt z kľúča.

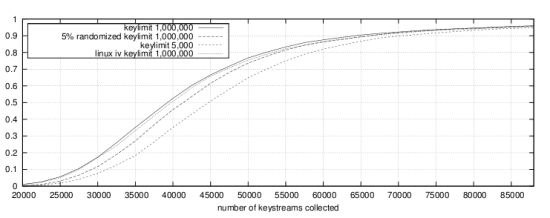

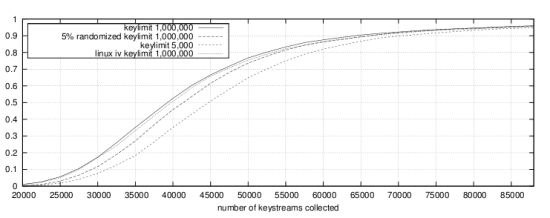

Pravdepodobnosť nájdenia kľúča podľa počtu paketov

Ako ukázali simulácie, už pri 40 000 zachytených paketoch je pravdepodobnosť nájdenia kľúča 50%, pri 85 000 paketoch sa zvyšuje na 95%. Pravdepodobnosť výrazne neznižujú ani ideálnejšie implementácie WiFi nepoužívajúce slabé IV (testovaná bola implementácia v Linuxe), ani náhodná chybná klasifikácia paketov, ktoré nie sú ARP, za ARP a to až do miery 5%.

Pre svoju činnosť algoritmus vyžaduje zachytené šifrované pakety o dĺžke minimálne 16 bajtov, z ktorých dokáže zistiť keystream, čo je možné len pri znalosti nezašifrovaného paketu.

Ako funguje zverejnený softvér

Na tento účel využíva zverejnený softvér ARP požiadavky, ktoré je možné detekovať na základe nezašifrovanej dĺžky a cieľovej broadcast adresy. ARP odpovede je možné detekovať opäť podľa dĺžky a časovej synchronizácie s ARP požiadavkami.

Zverejnený softvér je tak možné využiť aj pasívne. V závislosti na počte pripojených klientov, miere vzájomnej komunikácie vo WLAN a používaných operačných systémoch môže dosiahnuť počet ARP paketov desiatky za minútu, pasívne je tak možné zachytiť dostatočný počet paketov za približne deň.

Pre útok je možné využiť aj iné pakety ako ARP, pokiaľ je možné s dostatočnou pravdepodobnosťou uhádnuť nezašifrovanú podobu týchto paketov alebo ich časti na základe napríklad časových charakteristík a veľkosti paketov.

Zverejnený softér týmto spôsobom pasívne zistenie kľúča nezrýchľuje. Dostatočný počet paketov so známym obsahom je ale možné vygenerovať opakovaným zasielaním zachytených paketov s ARP požiadavkami. Takýmto spôsobom je možné získať typicky viac ako 700 paketov za sekundu, 104-bitový kľúč je tak možné zistiť s 50% pravdepodobnosťou za menej ako minútu.

Slabiny útoku

Z pôvodných informácií zverejnených v apríli vyplývalo, že proti útoku sú relatívne odolné niektoré kľúče špeciálnych jednoduchých matematických vlastností.

Odolné sú kľúče obsahujú tzv. strong bajty, ktoré použitá metóda nevie odhadnúť s pravdepodobnosť použiteľne vyššou ako 1 / 256. Zverejnený softvér si ale dokáže poradiť s kľúčmi, ktoré obsahujú maximálne 3 až 4 strong bajty, alternatívnymi metódami.

Pri náhodnej voľbe kľúča má kľúč viac ako 4 strong bajty s pravdepodobnosťou menšou ako percento, u kľúčov nenavrhovaných špeciálne so zámerom obsahovať veľký počet strong bajtov si zverejnený softvér neporadí len s menej ako 1% kľúčov.

Ako ale uviedli autori útoku vo včerajšom rozhovore pre The Register, v súčasnosti už majú algoritmus, zatiaľ nezverejnený, ktorý si dokáže poradiť aj s kľúčmi s maximálnym množstvom 12 strong bajtov.

Rozdiely oproti predchádzajúcim útokom

Predchádzajúce útoky založené primárne na štatistických metódach objavených trojicou Scott Fluhrer, Itsik Mantin, a Adi Shamir získavajú informácie podobnými ale slabšími štatistickými metódami spoliehajúcimi sa najmä na slabé vlastnosti niektorých IV.

Moderný kvalitnejší WiFi hardvér sa často vyhýba použitiu takýchto slabých IV a predchádzajúce útoky sťažuje, predlžuje alebo dokonca v niektorých prípadoch úplne znemožňuje.

Proti novému útoku naopak neexistuje obrana vo výbere používaných IV, po aktuálnej informácii sa nie je možné útoku brániť ani použitím kľúčov špeciálneho tvaru.

Predchádzajúce útoky vyžadujú zvyčajne veľký výpočtový výkon, keď pri analýze paketov v poslednej fáze používajú skúšanie veľkého počtu možností kľúča hrubou silou. Nový útok pri dostatočnom počte paketov vypočíta kľúč za niekoľko sekúnd, hrubou silou overuje len malé množstvo kombinácií.

Nevýhodou súčasnej implementácie nového útoku je využívanie len ARP paketov. Pre pasívne odchytenie dostatočného počtu paketov je nutné podľa konfigurácie pakety odchytávať pri málo využívaných sieťach aj niekoľko dní.

Predpokladá sa ale, že v blízkej budúcnosti bude softvér, ktorý je v súčasnosti už distribuovaný napríklad ako súčasť aircrack-ng, rozšírený aj o výpočet s použitím paketov ďalších protokolov s väčším množstvom bežne zasielaných paketov. Aj pasívny útok tak bude možné uskutočniť za bezprecedentne krátky čas.

Ak nie je prekážkou použitie aktívneho vsúvania paketov, pri novom útoku naopak je možné získať dostatočný počet paketov typicky len za menej ako minútu.

Bližšie informácie o algoritme útoku respektíve samotnom nástroji implementujúcom algoritmus je možné nájsť na tejto stránke. Odporúčaním autorov útoku aj ďalších bezpečnostných expertov je WEP nepoužívať už ani v scenároch, kde sa jeho použitie doteraz považovalo za dostatočne bezpečné vzhľadom na ďalšie faktory.

Využívate WiFi zabezpečenú WEP alebo dokonca nezabezpečenú? (hlasov: 719)

Najnovšie články:

![]() Diskusia:

Diskusia:

| |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

Alexx

Od: Alexx

|

Pridané:

16.5.2007 11:00

kto by uz len nas napadol a naco :D:D:D

|

| |

jozo

Od: jozo

|

Pridané:

16.5.2007 15:56

neviete nahodou ako sa ten program vola, alebo kde sa da stiahnut? dik

|

| |

Presne pre tento prístup je to easy. Wake UP!

Od: trackback

|

Pridané:

18.9.2009 16:49

Vysvetlím ti načo, jednak pre zakrytie útoku na väčší cieľ, jednak pre "kontrolu" počítačov na sieti. Utočník zhodí nejaký server, prípadne si downloadne databázu a ty sa budeš len čudovať ked ti zaklopú na dvere a dajú náramky. Dalšia vec je botnet, počítač/počítače za WEP - om sú ideálne pre šírenie vajrov a slúžia ako geniálna dočasná základňa. Kým ti dojde, prečo je tvoj pc taký spomalený, stihne nakaziť možno aj tisíce dalších. O veciach ako je domáce porno na HDD, resp. texták s heslami, a číslami kariet asi vravieť nemusím.. Hlavne keď reálny čas na prelomenie 64 bit WEP je 4-60 min. Získanie prístupu k HDD počítačov v sieti je potom uz len otázka času. Často rovnakého ako som spomínal. Wake up people!

|

| |

trapne

Od: trapne

|

Pridané:

16.5.2007 11:01

bezim na wifi s wep, a co ? mam sa bat ked ju dokaze haknut nejaky jeden amik ? U nas na sidlisku nikto ani nevie co je to wifi,takze sa nebojim.

|

| |

WPA2-PSK

Od: WPA2-PSK

|

Pridané:

16.5.2007 11:14

To mas tak, co by ti to urobilo keby si das WPA? Jeden klikac a jedno heslo...

|

| |

One

Od: One

|

Pridané:

16.5.2007 11:50

pokial sa nemylim tam WPA aj spomaluje prenos na rozdiel od WEP

|

| |

lordiceman

Od: lordiceman

|

Pridané:

16.5.2007 12:44

podla mojich testov v realnej prevadzke:

WEB: -10% rychlosti prenosu

WPA: -30% rychlosti prenosu

|

| |

lordiceman

Od: lordiceman

|

Pridané:

16.5.2007 12:45

WEP*

|

| |

qwrtyu

Od: qwrtyu

|

Pridané:

16.5.2007 13:24

Ked mas shitny router za 1000 Sk, tak sa necuduj...

|

| |

wave

Od: wave

|

Pridané:

16.5.2007 22:06

lol wep wpa spomalenie pribliyne 0.001percenta... to som si vymyslel ale co davas ze 30 percent... si sa zblaznil? ved to sifruje pocitac nie opica...

|

| |

M3

Od: M3

|

Pridané:

16.5.2007 15:00

Nebojíš sa, že ti nájdu to horsefuck porno, 30.000 mptrojek a 1000 filmov, čo máš na sieti?

|

| |

m][sko

Od: m][sko

|

Pridané:

17.5.2007 1:42

No ja zasadne surfujem cez susedov.

Staci pekne sidlisko a hned je kopec wifi

50% nesifrovanych T-com

40% sifrovany WEP cize do max 1 dna sa nan niekto pripoji (mne sa to podarilo do 2 hodin)

10% ostatne

Takze staci kupit wifi kartu, ktora to zvladne => Atheros, mozno este neaka ina ale ziadna Intel (ak mate nalepku Centrino).

Ideale postavena na chipe Atheros (super citlivost lepsia nez original od Intelu)

(http://www.minipci.biz/)

miniPCI do starych notebookov max 500.-

minipci express do tych novsich max 2000.-

Sosnete si live cd linux dist. Backtrack

mrknete toto video ktore popisuje ten starsi utok

www.offensive-security.com / movies / frag-final / frag-final.html

a pripadne rovno ten novsi.

atd..

|

| |

wee

Od: wee

|

Pridané:

17.5.2007 7:18

ja pouzivam orinoco gold classic

v cipsete ide o to aby karta podporovala monitor mode a boli na to drivery

|

| |

vadimo

Od: vadimo

|

Pridané:

18.5.2007 14:14

Nejde ani tak o monitor mode, ktory podporuje skoro kazda karta ale ako skor o injection. To znamená, ze vyvola rychli nárast packetov. Potom nemusíš sosat cely den pakety, ale iba chvilu.

|

| |

asi_idem_spat

Od: asi_idem_spat

|

Pridané:

26.5.2007 4:47

da sa najst v logu routra, ci sa mi niekto pokusa dostat do siete?S MAC filtrom sa mi nechcelo yebac(aj tak ma nespasi),tak som mal doteraz len WEP.Da sa povedat, ze som v dost nebezpecnej vzdialenosti k vysokoskolskym intrakom a vidim cca 15 sieti,(vacsina odtial) klientov si radsej ani nechcem tipnut a nazbieralo sa mi v logu uz par MAC adries...

|

| |

macrek

Od: macrek

|

Pridané:

31.5.2007 13:43

heh, tie internaty by ma netrapili, ludia na sanete urcite neprahnu po tvojom pripojeni

|

| |

aaa

Od: aaa

|

Pridané:

18.5.2007 12:19

hahaa, presne taku istu situaciu sidliska mam aj ja :D boh zehnaj wifi kartam..

|

| |

misko matus

Od: misko matus

|

Pridané:

22.5.2007 22:32

ty musis byt riadny chuj

|

| |

zippy

Od: zippy

|

Pridané:

24.5.2007 13:01

preco chuj? ti co nic nesifruju a pouzivaju POP3, HTTP na prihlasivanie (nie HTTPS - aj ked to tiez nie je vyhra), icq ... tak ti nie su chuji? Podla nasho zakona je odpocuvanie legalne. Nie modifikovanie, len odpocuvanie - teda WiFi v monitor mode + tcpdump; Zato ze nejaky blb nic nesifruje - to je uz jeho sukromny problem; To je ako keby si sa postavil na namestie, vykrikoval svoje heslo a potom tym, co ho poculi nadaval, ze su chuji..

a s tym sidliskom - presne tak. Ja mam ale 10 WiFi sieti (ono ich je viac, ale naco - ked mam 10 blizko) z toho je jedna kvazi sifrovana WEP. + MAC filter - ale to ako keby nebolo, ze? :)

|

| |

hmm

Od: hmm

|

Pridané:

19.5.2007 23:17

no vidis a mozno stebou zdielam mac a ip

|

| |

dziny

Od: dziny

|

Pridané:

16.5.2007 11:27

Problem s WPA je ze starsie wifi karty alebo PDA ho nepodporuju. Castokrat nie je na ne ziaden update kedze podla vyrobcu su moralne zastarane. Ma clovek kvoli tomu vyhodit inak perfekne funkcne PDA alebo notas?

|

| |

slow@k

Od: slow@k

|

Pridané:

16.5.2007 12:21

....myslim, ze starsie NIC a PDA nepodporuju WPA2, resp. zatial ziadne PDA nepodporuje WPA2...

...vsetko zavisi od ovladaca daneho komponentu popripade zariadenia...

|

| |

Imrich

Od: Imrich

|

Pridané:

16.5.2007 11:55

mam wifi, pripajam sa na net nim od lokalneho providera. mam router wline 4500g. WEo nie je vobec zapnuty. MOze sa niekto na mna napojit a surfovat cez moju linku? Ako to mozem zistit? Kde sa da najst viac o tejto problematike?

|

| |

lordiceman

Od: lordiceman

|

Pridané:

16.5.2007 12:47

na teba sa nikto nemoze pripojit, ty mas klienta, pripojit sa jedine moze na tvojho providera a pokial ma nesifrovane spojenie, moze takto odchytit nejake funkcne ipcky a ukradnut ich, teda ze si ich nastavi a browsuje... pravdaze tebe to vyhlasi ze je konflikt v ip adresach, pekne zdvihnes telefon a zavolas svojmu providerovi a oznamis mu to, on uz vykona potrebne kroky

|

| |

MASTERFIREWOMAN

Od: MASTERFIREWOMAN

|

Pridané:

16.5.2007 13:47

Ale toto nie je hlavny problem; skor ak to nema sifrovane, tak si moze pozerat jeho komunkaciu (hesla, udaje, sukromna komunikacia) a to je ovela vacsi problem...

|

| |

Imrich

Od: Imrich

|

Pridané:

16.5.2007 14:47

to ma az tak netrapi. internet banking nepouzivam a hesla na nejake fora, alebo pokec, alebo aj hoci k mailom by mi velmi nechybali. Da sa to prezit.

|

| |

MIroslav Bakoš

Od: MIroslav Bakoš

|

Pridané:

23.5.2007 6:15

tak ty si potom iny typek ;-)

|

| |

Peter

Od: Peter

|

Pridané:

3.6.2007 22:50

Internet banking sa šifruje iným spôsobom ako WiFi siete. Len ako to vysvetliť laicky. IB sa ti zašifruje v kompe (rozumej procesor, operačná mamäť), potom sa to už šifrované odosiela do routera, a WiFi: nešifrované v kompe, šifruje to sietová karta. Teda aj ak máš nezabezpečenú WiFi, tvoj IB je aj tak neohrozený.

|

| |

Frog

Od: Frog

|

Pridané:

16.5.2007 12:06

Ja som sa minule pripajal na wifi cez mobil a poviem vam, ze tieto bezdrotove satelitne USB kluce su vynikajuce. Najprv som si vsak zalohoval 100GB disk na DVD a potom som sa pripojil, lebo viete, vyrusy su uz aj v Poznamkovom bloku. Minule som len pozeral film a uz som mal vyrus. Az ma striaslo.

|

| |

andree

Od: andree

|

Pridané:

16.5.2007 12:48

wtf? xD

|

| |

Migellito

Od: Migellito

|

Pridané:

16.5.2007 12:30

Ahojte, bat by sa mal ten kto ma velmi dobre WIFI zariadenia a pripadnu natenu. Vacsina standardnych, tych lacnejsich wifi klucov, PCMCIA a rutrov ma maly dosah...tak vramci domacnosti. Jediny kto sa na Vas moze pripojit a hackovat je sused:) To sa da ale zistit jednoducho cez nejaky Firewal ktory ukaze, ze sa niekto pripajal na WIFI z danej IP a PORTU. Na zaklade toho sa da cez prislusne aplikacie zistit o tom kompe co sa da podla jeho ochrany. Predpokladam, ze kazdy z nas vie, ake ma nas sused doma PCko. Vacsi problem je to pri zariadeniach ktore maju signal s vacsim dosahom. Tu uz mozu byt naozaj ludia(LIBUXACI)ktori si s tymto mozu poradit aj o par blokov dalej. Staci si zisti cca aky ma dosah vase WIFI a je to. Velky rozdiel je pri b a g technologii a taktiez indoor & outdoor. Podstatny je aj material cez ktory signal prechadza(sklo cire, farebne, drevo,beton....)to taktiez ovplivnuje silu signalu.

dufam, ze niekomu pomohlo.

pekny den

|

| |

No tak neviem

Od: No tak neviem

|

Pridané:

16.5.2007 17:51

ale v podstace vsetko co je nechranene ci nie dostatocne chranene je naburatelne, je to potom len otazka vzdialenosti a dostatocnej sily signalu.

Zial LIBUXACI s TYMTO nemaju NIC spolocne !!!

Kto vie alebo precita si o tom na nete taku 1/2 hodinku guuglenia a citania, tak sa k tebe do nezabezpecenej WIFI siete nabura z akehokolvek OS !!! aj z toho shitneho WINDOWSU je to jednoduche :-)

|

| |

zippy

Od: zippy

|

Pridané:

24.5.2007 13:11

uplny a totalny nesuhlas!

ako mi chces dokazat, ze som ti, ako susedovi, ukradol MAC+IP a pripojil sa na AP? nijako. Snad by sa to dalo meranim - ty by si zistil, ze sa cosi deje, tak by si si kupil pristroj, ktory dokaze zistit poziciu vysielaca (mna). Obavam sa vsak, ze toto nie je pri sude pouzitelne a navyse je to draha technologia. Takze si mozes ist piskat.

A neviem, co si chcel tym firewallom povedat. - ked ti ukradnem IP, a tebe poslem disasociacny packet - uz si mimo siete a nevies kam som sa pripajal. Mohol by to vediet provider. ale ten akurat zisti ze som sa pripojil na google, a potom uvidi nosu SSL packetov (tor+privoxy) takze ani ten si neskrtne.

A co s tym maju preboha linuxaci? Ano, su to povacsine ludia, ktori tomu aspon trosku rozumeju (za linxaka sa nepovazuje uzivatel (K)Ubuntu, ale gentooista, debianista ...) ale to mozu aj privrzenci Widli, MAC OS (X) a roznych inych.. fakt nechapem..

|

| |

joe

Od: joe

|

Pridané:

16.5.2007 16:03

je na to nejaky jednoduchy program, ktory len spustim na tej stranke som nasiel len s priponou myslim tz a ta teda neviem na co je... Alebo keby ste napisali, ako sa subory s takouto priponou spustaju... Dik

|

| |

lobo

Od: lobo

|

Pridané:

16.5.2007 16:15

b1g h4x0r

|

| |

joe

Od: joe

|

Pridané:

16.5.2007 16:21

To ma byt program? ak hej kde by som ho nasiel na fore nic dokonca na googli mi to naslo iba nejake hluposti

|

| |

Jano

Od: Jano

|

Pridané:

16.5.2007 17:24

google blokuje stranky na ktorych sa da stiahnut, skus search na azet.sk tam mi naslo stranku, kde len kliknem ktoru siet chcem hacknut a uz som tam

|

| |

Stimo

Od: Stimo

|

Pridané:

16.5.2007 18:29

Niesme v Chine:-)

Google tu asi neblokuje nic...

|

| |

Stimo

Od: Stimo

|

Pridané:

16.5.2007 18:32

A coze je to za program? Jaaaj aha ved predsa "ten" co si nasiel na nete, na tej "stranke"...

|

| |

migellito

Od: migellito

|

Pridané:

16.5.2007 19:51

Azet uz aj hackuje??Sranda.Si idem az kuknut:)

|

| |

migellito

Od: migellito

|

Pridané:

16.5.2007 19:50

Zlaty moj...

si najprv precitaj pre aky OS je tento program urceny.

To je Linuxacka pripona. Postup s tymto programom je asi na jednu az dve strany A4 a dalsie xy...packov ktore na to potrebujes. Uz som ohladne toho googlil dost ale pre win som nic schopne nenasiel. Ak nieco take poznas cisto len pre blby WIN rad sa necham poucit. Ak je siet nechranena niektorym z klucov a jedina ochrana je Filter MAC adries, tak na to ti staci obycajny program na odchytavanie packetov kde zistis MAC nejake PC z danej siete...manualne nahodis a ficis.

|

| |

zippy

Od: zippy

|

Pridané:

24.5.2007 13:13

Zlaty moj...

si najprv precitaj co je to tar+gz. To ze je nieco \"ztarovane\" alebo \"zgzipovane\" neznamena, ze je to pre linux!

ale dik. dobre som sa nasmial takto rano.. :)

|

| |

Bozz the Original

Od: Bozz the Original

|

Pridané:

16.5.2007 20:04

staci doma slusny router/Atheros radio chip/ v ackovej norme a ziadny sused s b/g wifi kartou si ani neskrtne.Odpada aj rusenie na 2.4Ghz

vacsina USB wifi stick a Notebook wifi frci na b/g norme "a" je zatial domenou drahsich notebookov cize 99% slovace fici na b/g

|

| |

Bozz

Od: Bozz

|

Pridané:

17.5.2007 17:21

a je nahovno ty kokot!

|

| |

Bozz

Od: Bozz

|

Pridané:

17.5.2007 18:01

a je nahovno ty kokot!

|

| |

Bozz the Original

Od: Bozz the Original

|

Pridané:

18.5.2007 12:47

krasny prejav tvojej inteligencie vdaka :o)

|

| |

3stan

Od: 3stan

|

Pridané:

16.5.2007 21:26

Nazdar. Ked uz je rec o WiFi, mam NB ASUS A6RP a v zaciatkoch mi klav. skratka Fn+F2 spustila súcasne WiFi aj Bluetooth. Co mi vyhovovalo. Teraz neviem preco po prvom stlaceni zapne Wifi, pri druhom vypne WiFi a sucasne zapne bluetooth, pri tretom zapne WiFi a pri stvrtom vypne aj WiFi aj bluetooth. Uvitam kazdu radu ako to zmenit na povodne nastavenie. Dik

|

| |

fú...

Od: fú...

|

Pridané:

16.5.2007 22:27

a o čom bol vlastne ten článok ??? kúrnik..!!

|

| |

aaa

Od: aaa

|

Pridané:

18.5.2007 12:21

snad si necakal navod :D

|

| |

Peto

Od: Peto

|

Pridané:

17.5.2007 13:52

no 3stan no ja mam tiez NB ASUS len iny model.No a mne ta klavesova skratka ide. A to takym sposobom,ze mi vyhodi na vyber bud chcem wifi alebo bluethoot alebo oboje zapnut bo vypnut.Skus nejaky novsi driver.Sice neviem ci to bude v tom ale na strankach ASUSU je uz vela novych driverov.Ale moc som ti asi nepomohol ale aspon nieco.Tak vela stastia.

|

| |

aaa

Od: aaa

|

Pridané:

18.5.2007 12:24

no ja mam tiez novy ASUS notebook a kuua ta farba to cim natreli?? sa mi to vsade osuchava.. tam kde su ruky oprete a pisem a hore kryt pri beznom vkladani a vykladani z tasky.. a to ho mam len 2 mesiace a z toho som ho tiez len par krat prenasal! ASUS farba = SHIT.. inak zatial ide vsetko v pohode ..klop klop

|

| |

Kveri

Od: Kveri

|

Pridané:

18.5.2007 21:08

ten program sa vola aircrack-ng a da sa stiahnut kdekolvek, odporucam navod taky flash, niekde behal na nete je to dost dobre a funguje to ;]

|

| |

miso

Od: miso

|

Pridané:

23.5.2007 23:08

jo ale radsej odporucam aircrack-ptw, pomocou aireplay treba zistkat len ARP pakety a potom aircrack-ptw crackne ten kluc, je to pomerne jednoduche ak je dobre nakonfigurovany stroj

|

| |

johny

Od: johny

|

Pridané:

24.5.2007 14:34

ak sa niekto budete nudit, tak sem hodte do prispevku navody ako na

MAC filtering

WEP

...mozno sa to raz zide :)

-inak pouzivam iba MAC filtering, je to bezpecne? lebo si myslim, ze 2 rovnake MAC adresy na sieti nepojdu...opravte ma ak sa mylim

|

| |

tibor

Od: tibor

|

Pridané:

24.5.2007 18:11

uz to tu niekde vyssie bolo spominane. replacnem si svoju MAC adresu tvojou a dam si tvoju IP.. traffic potom pojde tak ako keby pol na pol, nie je to tak presne. v praxi to vyzera tak, ze pakety, ktore maju prist originalnemu prijemcovi (klientovi) chodia aj tebe a opacne.

|

| |

thriler

Od: thriler

|

Pridané:

22.8.2007 17:27

2 rovnake MAC-ky na sieti pojdu. Mam to odskusane.

|

| |

Návod

Od: trackback

|

Pridané:

18.9.2009 16:52

Ak chceš vedieť ako sa veci robia dojdi na airdump.cz

|

| |

peter

Od: peter

|

Pridané:

1.6.2007 17:30

treba byt paranoidny a uskrtit to ako sa len da. lebo iste by ste neboli radi keby cez vasu wifinu burali nbu alebo nieco podobne

|

| |

PicoBello

Od: PicoBello

|

Pridané:

2.6.2007 17:21

hmm, po precitani fora mam pocit, ze som akoby odhaleny (WEP). co takto radu ako najlepsie zabezpecit WiFI :)?

dik.

|

| |

Mums

Od: Mums

|

Pridané:

3.6.2007 20:33

Ja sa len divim ze je tolko vela ludi co vobec nesifruju. Ved to rovno mozte su kupit volaki router a predavat svoj net(je na to volaki projekt neviem sice ako sa vola) za to su aspon prachy. Ved to je slusne povedane debilnost(pripadne neschopnost) tych druhych lutujem(obcas).

|

| |

Re: wifi a sifrovanie

Od: HotSpot SysAdmin

|

Pridané:

3.10.2008 9:14

Nemusi byt jedina moznost zabezpecenia siete cez WEP/WPA, my pouzivame napriklad softver, ktory autorizuje navstevnika AP po zadani mena a hesla, pripadne po nakliknuti trialu, samotne overovanie bezi cez http-chap, a nahodny okloiduci si moze aspon kuknuty net a ma po prihlaseni na stranke rovno nasu reklamu

|

| |

Gyro

Od: Gyro

|

Pridané:

8.11.2007 0:39

Sifrovanie ma zmysel len na "Klient/Server".

WEP a jemu podobne su len miernym odradenim lamcov, kto ma zaujem dostane sa.

|

| |

hracka pre deti

Od: zavislak

|

Pridané:

12.5.2008 14:54

rozsifrovanie web kluca mi trvalo asi 20 minut a to som pc zaciatocnik,skor teda pokrocily :-) ale je to lahke staci si pozriet par videy na yout ....(viete kde) a stiahnut program,napisat do konzoli 5 prikazou ,mat karrtu na to a ide to lahko,ale take heslo ze 1,2,3,4,5 ......skuste aj tipnut :-)

|

| |

heh..

Od: tio

|

Pridané:

25.9.2008 22:37

heh, niekedy sa mi stalo ze mali pri wepku nastaveny iny index kluca. a aircrack hned nevypise, ze kt tam je...musi sa to robit odzadu.....ale nietori tu ale asi ani nevedia co je to:D btw...WPA ide tiez cracknut

|

| |

už davno ho použivam

Od: Wifik

|

Pridané:

10.10.2009 11:56

WEP cracknut so spravnym SW+HW neni problem.Už aj na oknach :). Napoveda AirSnort+AiroPeek+AirCrack . Potrapte sa.

|

Pridať komentár

|

|

|

|