Škodlivý kód VPNFilter infikujúci routery určené pre malé firmy aj domácich užívateľov, na ktorý na konci mája upozornila divízia Talos spoločnosti Cisco a tiež FBI, realizuje na routeroch ešte závažnejšiu činnosť ako sa pôvodne myslelo a infikuje oveľa väčší okruh modelov ako bolo avizované.

V stredu na to upozornilo po ďalšej analýze Cisco.

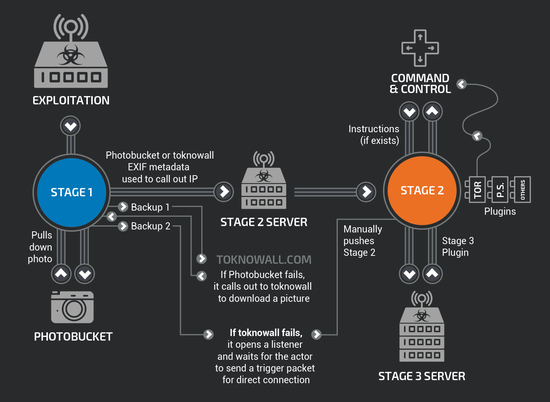

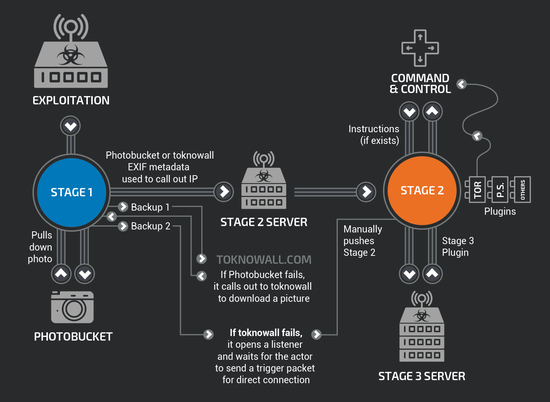

VPNFilter má kód rozdelený do troch úrovní. Prvá nezvyčajne na hrozby pre domáce routery infikuje router trvalo, hlavná druhá a modulárna tretia realizujú škodlivú činnosť a komunikáciu s riadiacimi servermi.

Podľa pôvodného oznámenia Cisca má VPNFilter schopnosť analyzovať dátovú prevádzku užívateľov a zisťovať z nej zaujímavé dáta, získavať zrejme prenášané súbory, spúšťať rozličné príkazy ale tiež zničiť zariadenie prepísaním kritických častí firmvéru.

Spoločnosť ale odvtedy objavila nový modul tretej úrovne ssler, ktorý realizuje aktívny MiTM útok a dokáže do dátovej prevádzky užívateľa navštevujúceho webové stránky vkladať cudzí kód a napríklad tak infikovať jeho zariadenia. Takáto činnosť sa dá bez povšimnutia realizovať iba s nešifrovanými spojeniami na port 80, preto ssler okrem toho modifikuje webovú prevádzku tak, že nahrádza akékoľvek ďalšie odkazy na zabezpečené HTTPS stránky na bežné HTTP stránky.

Schéma komunikácie škodlivého kódu VPNFilter, kliknite pre zväčšenie (obrázok: Cisco)

Tento útok ale samozrejme už nie je účinný proti všetkým webom a zariadeniam, keď použitie štandardu HSTS, HTTP Strict Transport Security, umožňuje stránkam inštruovať prehliadače aby si ich v budúcnosti pýtali len cez zabezpečené spojenie.

Cisco zároveň identifikovalo oveľa väčší okruh modelov a značiek routerov, ktoré sú hrozbou infikované. K modelom uvedeným v pôvodom článku pribudli okrem iného Asus RT-AC66U, RT-N10, RT-N10E, RT-N10U, RT-N56U a RT-N66U, D-LINK DES-1210-08P, DIR-300, DIR-300A, DSR-250N, DSR-500N, DSR-1000 a DSR-1000N, TP-LINK TL-WR741ND a TL-WR841N, Linksys E3000, E3200, E4200 a RV082, Ubiquiti NSM2 a PBE M5, množstvo Netgear modelov, množstvo Mikrotik modelov okrem iného sérií CRS a RB.

Medzi infikovanými zariadeniami je aj Huawei HG8245, ktorý dodávajú veľkí slovenskí operátori Slovak Telekom a Orange.

Kompletný aktuálny zoznam zatiaľ známych infikovaných modelov je možné nájsť v oznámení Cisca.

Kým spôsob komunikácie a inštalácie druhej a tretej úrovne škodlivého kódu Cisco už popísalo aj v pôvodnom oznámení, spôsob prvotnej infekcie nie je definitívne známy a nepopisuje ho ani v novom oznámení. Hoci FBI zabavila doménu ToKnowAll.com používanú na šírenie druhej úrovne kódu, podľa informácií Cisca pre Arstechnica je botnet stále aktívny.

Cisco nedáva ani návod ako infekciu spoľahlivo detekovať a odstrániť, v aktuálnom oznámení sa týmto otázkam nevenuje. FBI pôvodne odporúčala routery len rebootovať, čo znamenalo zotrvanie prvej úrovne škodlivého kódu, Cisco pôvodne odporúčalo uviesť router do továrenských nastavení. Teraz Cisco pre Arstechnica potvrdilo, že ani toto opatrenie na niektorých modeloch neostráni prvú úroveň škodlivého kódu a potrebné je opätovné nainštalovanie firmvéru.

Informáciu na ktorých modeloch stačí ktoré opatrenie ale neuvádza a jednoznačné odporúčanie tak užívateľom špeciálne ak sa hrozba nedá jednoducho detekovať nie je možné dať. Uvedenie do továrenských nastavení by technicky zdatnejší užívatelia mali samozrejme zvládnuť, nesie so sebou ale potrebu opätovného nastavenia routera. Nahratie firmvéru už nesie so sebou aj prípadné riziká nepodareného nahratia, špeciálne ak nie je známe aké zásahy VPNFilter uskutočnil a či prípadne nemôžu kolidovať s nahratím oficiálneho firmvéru.

Podľa pôvodných informácií škodlivý kód mal infikovať viac ako 500 tisíc zariadení, nový odhad Cisco neponúka.

| |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

.....

Od: bernard

|

Pridané:

7.6.2018 9:59

massiv

|

| |

Re: .....

Od reg.: cpt.obvious

|

Pridané:

7.6.2018 15:57

booyakasha!

|

| |

Re: .....

Od: chujko1

|

Pridané:

7.6.2018 17:00

no a na huAweej date priekaznu aktualizaciu a ruuter odpovie ze je up to date z roku 2016 kedy bol vytlaceny v kancli cez wifi - zaplatil si viac sa

nestarame

|

| |

no čo už

Od: kukorica

|

Pridané:

7.6.2018 10:12

Ja mám Zyxel :P

|

| |

prakticky teoretik

Od: syntaxterrorX XX

|

Pridané:

7.6.2018 10:19

Mne su zas, nezavisle od divízie, problemy spoločnosti Cisco a tiež FBI s paranoiou priekazne ukradnute.

|

| |

Re: prakticky teoretik

Od: syntaxterrorX XX

|

Pridané:

7.6.2018 11:13

Netrebalo by to ale nahlásiť polícii? Ak to aj vy takto vidíte dajte "páčika" :)

|

| |

Re: prakticky teoretik

Od: Ahasver

|

Pridané:

7.6.2018 11:50

radšej dám peknú páčilkinu riťku a trafikantkine cecky. (Amarkord)

|

| |

Re: prakticky teoretik

Od: Magyan

|

Pridané:

7.6.2018 23:36

To ja som menej narocny.. dycha? Ma pod 30? Nema 20dkg makeupu? Iq cez 100?

Good to go..

|

| |

leets

Od: bbx

|

Pridané:

7.6.2018 10:17

Toto by jednotlivec alebo malá skupinka nezvládla.

|

| |

Re: leets

Od: Shasho

|

Pridané:

7.6.2018 10:41

Mas namysli to ako ukrajinska tajna sluzba zabranila hackovaniu clenskeho statu NATO.

Jednoducho si povedali: dnes ich nehackeme.

|

| |

Re: leets

Od: mamasan

|

Pridané:

7.6.2018 10:44

Toto cele nafingovala UA, aby chytili skutocnych hekerov z FSB a teda v skutocnosti OCHRANILI nase routere. 4D sach :)

|

| |

skoda

Od: dziny1

|

Pridané:

7.6.2018 10:22

Je skoda ze bezny domaci mantak instalaciu alternativneho firmware ako openwrt/tomato/dd-wrt nezvladne. Ale treba dufat ze to donuti FTC a podobne autority zacat pokutovat vyrobcov routerov za ukoncovanie podpory rok dva po ukonceni modelu, za neumoznenie automatickych update a podobne.

|

| |

Re: skoda

Od: router servis

|

Pridané:

7.6.2018 16:43

neni to skoda :)

|

| |

a co alternativne firmwarei

Od reg.: Peterkal

|

Pridané:

7.6.2018 10:25

a co ak mam na tp-link routery DDWRT alebo Openwrt ci tomato.... ci nieco ine.... ten malver napada aj tie routre s alternativnymi firmwaremi ???

|

| |

Re: a co alternativne firmwarei

Od reg.: kamaradzkosicrobihiphopcijeho

|

Pridané:

7.6.2018 10:53

tiez mam na tplinku ddwrt, zaujima ma odpoved na tuto otazku.

|

| |

Re: a co alternativne firmwarei

Od: aasami

|

Pridané:

7.6.2018 11:08

"

Kompletný aktuálny zoznam zatiaľ známych infikovaných modelov je možné nájsť v oznámení Cisca. "

|

| |

Re: a co alternativne firmwarei

Od: marhulianska bzdocha

|

Pridané:

7.6.2018 11:10

tu tu a tu

|

| |

Re: a co alternativne firmwarei

Od: aelem je uz registrovane

|

Pridané:

7.6.2018 19:04

Opytaj sa mamky, aky je rozdiel medzi modelom a firmverom.

|

| |

Re: a co alternativne firmwarei

Od: xxx666

|

Pridané:

8.6.2018 12:32

Aj mna zaujimala tato otazka a na internete som k tomu nasiel, ze tento malware postihuje routery s ddwrt a typujem (vzhaldom na sposob utoku) aj ostatne.

http://dopice.sk/lyu

|

| |

Re: a co alternativne firmwarei

Od reg.: Redakcia DSL.sk

|

Pridané:

7.6.2018 10:59

Takéto informácie zatiaľ bohužial chýbajú. Špecificky takúto informáciu Cisco neavizovalo a zatiaľ tiež chýbajú informácie ako k infekcii prichádza, takže sa nedá ani odvodiť.

|

| |

Re: a co alternativne firmwarei

Od: testerovac

|

Pridané:

7.6.2018 15:06

Majitel 6rocneho tenda w306r s openWrt ma rovnaku otazku.

|

| |

ORANGE MA ZRANITELNE ZARIADENIE

Od: jozkooo

|

Pridané:

7.6.2018 12:41

Huawei HG8245 je medzi zranitelnymi zariadeniami. Toto Orange rozdava kazdemu novemu zakaznikovi. Dufam, ze s tym nieco spravia.

|

| |

Re: ORANGE MA ZRANITELNE ZARIADENIE

Od: 7756558754

|

Pridané:

7.6.2018 15:17

Jasné, na router dajú 10% zľavu až do vypredania zásob.

|

| |

Re: ORANGE MA ZRANITELNE ZARIADENIE

Od: andrgrand

|

Pridané:

7.6.2018 21:59

Od vcera mi nejde, hmmm

|

| |

.....

Od: Rayeo

|

Pridané:

7.6.2018 13:26

Tento utok nepochadza z uzemia slovenskej republiky

|

| |

ako na to?

Od: Franta užívateľ

|

Pridané:

7.6.2018 13:40

Zdravím odborníci. Vie mi niekto jednoducho vysvetliť ako sa dá zistiť či mám infikovaný router? Ako sa to prejavuje, poprípade ktoré nastavenia mi to tam zmení? A ako to odstrániť? Mám doma DSL router ZTE speedport entry 2i a čínsky repeater značky Comfast. Týka sa tento problém aj repeatera? Keďže tento môj dokáže tiež fungovať ako router.

Vďaka za každú odpoveď, ktorá nebude súvisieť z veľkým kanclom a Jankov H. :)

|

| |

Re: ako na to?

Od: Kornel Dva

|

Pridané:

8.6.2018 11:51

Nie.

|

| |

Aušus

Od: grr.

|

Pridané:

7.6.2018 17:23

Mám Asus RT-N10U, posledný firmvér vydaný v roku 2015. Ďakujem pekne hajzli z Asusu že sa o to tak dobre staráte...

|

| |

Re: Aušus

Od: Makro

|

Pridané:

7.6.2018 19:32

Daj si tam https://advancedtomato.com/ ... downloads/router/rt-n10u

|

| |

Re: Aušus

Od reg.: DenisaSakovaExpertkaSmeruNaVsetko

|

Pridané:

8.6.2018 14:41

A mne s Asus RT-N13U poradis co?

|

| |

Re: Aušus

Od: bubulolo

|

Pridané:

10.6.2018 16:43

DDWRT. Funguje v pohode.

|

| |

malware

Od: IgorSggj

|

Pridané:

7.6.2018 21:55

ja si myslim, ze v tom maju prsty vyrobcovia, rovnako ako aj napaleny malware v mobiloch

|

| |

co uz

Od: aseas

|

Pridané:

8.6.2018 9:59

tak mozno raz FCC vystavi blacklist zariadeni, ktorym bola odnata sposobilost posobit v telekomunukacnej sieti a zabava sa zacne.

|

| |

reakcia orange a telekomu

Od: nasrat

|

Pridané:

8.6.2018 10:10

Mna v tomto pripade hlavne zaujima reakcia Orange a Telekomu na problem danych routrov HG8245. Su na danych routroch firmwary hacknute alebo nie ? Je safe ich pouzivat ? Kedy boli posledne aktualizovane ?

Informovanie zakaznikov momentalne totizto je nulove !!

|

| |

ASUS RT-N13U

Od reg.: DenisaSakovaExpertkaSmeruNaVsetko

|

Pridané:

8.6.2018 14:39

By ma zaujimalo, preco tam nie je tento model, ked jeho vyssi a aj nizsi kolegovia tam su. Mozno preto, ze pri snahe o aktiuvaciu sa to vzdy zdrbe/zasekne a tak sa CISCO nedozvedelo o tom, ze aj tento model je infikovany. A ja budem mat mozno vacsiu motivaciu ho niecim preflashovat a zapojit do siete ako vykryvac.

|

| |

Turris Omnia

Od: Cpt. Obvious

|

Pridané:

8.6.2018 23:27

Je v ohrození aj môj pepícky Tauris Slanina?

|

| |

dsl a https?

Od: dsl a https?

|

Pridané:

9.6.2018 13:42

Divne, DSL.SK vystavuje citatelov spominanemu riziku, kedze nepodporuje https (nechapem dovody).

|

| |

Mno...

Od: Accuphose+

|

Pridané:

10.6.2018 10:00

Na dsl.sk jsem přes http, je to v pořádku, nebo mám nemocný router? :-(

|