neprihlásený

neprihlásený

|

Nedeľa, 22. februára 2026, dnes má meniny Etela |

|

|

Štát pri eID vážne zlyhal, 3072-bitové RSA nie sú OK. Našťastie teraz už naozaj teoreticky

Kým doterajšie informácie o probléme s elektronickými občianskymi eID vyvolávali vážne otázky ohľadne primeranosti a ďalších parametrov reakcie štátu na tento problém, informácie z posledných hodín už jasne ukazujú na vážne zlyhanie na strane štátu. Tento totiž 18. októbra podľa stanoviska zodpovednej inštitúcie evidentne nemal podstatné informácie o riešení, ktoré údajne podľa stanoviska vybral už mesiace predtým. Respektíve dokonca o ňom mal respektíve verejnosti prezentoval nepravdivé informácie.

Značky:

kauza zraniteľných eID

DSL.sk, 31.10.2017

|

|

Kým doterajšie informácie o probléme s elektronickými občianskymi eID vyvolávali vážne otázky ohľadne primeranosti a ďalších parametrov reakcie štátu na tento problém, informácie z posledných hodín už jasne ukazujú na vážne zlyhanie na strane štátu.

Tento totiž 18. októbra podľa stanoviska zodpovednej inštitúcie evidentne nemal podstatné informácie o riešení, ktoré údajne podľa stanoviska vybral už mesiace predtým. Respektíve dokonca o ňom mal respektíve verejnosti prezentoval nepravdivé informácie.

Stav kauzy zraniteľnosti elektronických občianskych eID sme analyzovali s informáciami platnými k pondelku v tomto článku.

Nesprávne informácie NBÚ

Krátko na to organizátori konferencie ACM CCS zverejnili prácu slovensko-českého výskumného tímu z Masarykovej univerzity v Brne, ktorá odhaľuje detaily objavenej zraniteľnosti v generovaní RSA kľúčov na Infineon čipoch použitých v slovenských eID a detailne popisuje plne praktický útok ROCA pre 2048-bitové kľúče použité v eID.

Tieto informácie spolu s overením 3072-bitových kľúčov, ktoré dnes začal štát vydávať, ale ukázali vážnu novú informáciu. Národný bezpečnostný úrad, NBÚ, podľa svojho stanoviska ešte pred necelými dvomi týždňami 18. októbra nepoznal podstatné informácie o riešení, ktoré štát začal dnes nasadzovať.

NBÚ totiž v stanovisku pre DSL.sk a evidentne aj ďalšie médiá 18. októbra tvrdil, že RSA kľúče o dĺžke 3072 bitov generované eID nie sú generované zraniteľnou knižnicou.

"Na základe týchto informácií je zrejmé, že ide o celosvetový problém viacerých dodávateľov čipových kariet, ktoré sú založené na čipe Infineon, v ktorom boli použité chybné verzie "asymetrickej krypto knižnice 2K a 4K RSA". ... Na generovanie 3K RSA sa používa iná knižnica než spomínaná zrýchlená chybná "asymetrická krypto knižnica" použitá pre 2K a 4K RSA," uvádzal NBÚ v stanovisku.

Táto informácia je ale nepravdivá. V pondelok zverejnené informácie výskumníkmi aj test na dvoch nových 3072-bitových kľúčoch vydaných štátom dvom čitateľom DSL.sk v utorok ukázali, že aj nové 3072-bitové kľúče na eID sú generované zraniteľnou knižnicou.

Ako bližšie rozoberáme v ďalšej časti, hoci tieto kľúče sú zrejme výrazne slabšie ako 3072-bitové RSA kľúče bez problému, zatiaľ najlepší známy útok ROCA nie je vôbec na tieto kľúče praktický.

Ako je to možné

Ako je možné, že NBÚ 18. októbra nevedel ako presne sú na tom 3072-bitové RSA kľúče generované na eID, zisťujeme. Otázky sme NBÚ zaslali krátko po poludní, do publikovania článku za približne šesť hodín NBÚ na ne nezareagoval.

NBÚ pritom serveru DSL.sk 20. októbra avizoval, že o riešení situácie v podobe najskôr prechodu na 3072-bitové RSA kľúče a následne na ECDSA kľúče sa rozhodlo v júli.

Kto rozhodoval o riešení, na ktoré sa zmigruje krajina, bez úplných informácií o stave problému, prečo a prípadne kedy zisťujeme.

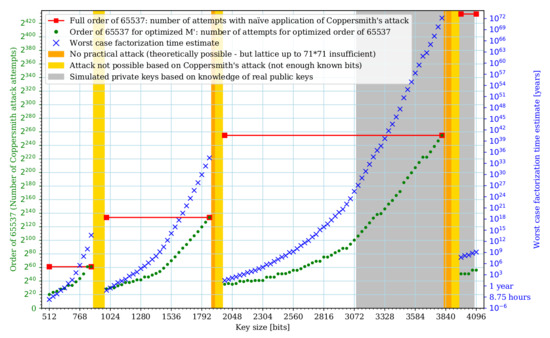

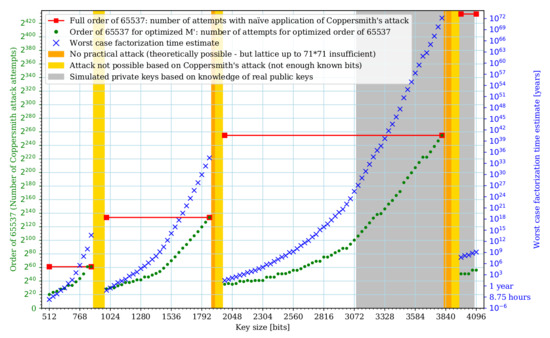

Ilustračný obrázok, závislosť efektívnosti útoku ROCA na dĺžke kľúča, kliknite pre zväčšenie (graf: výskumný tím z Masarykovej univerzity)

Je potrebné zdôrazniť, že podľa informácií dostupných teraz je stále potrebné považovať 3072-bitové RSA kľúče generované na eID za prakticky bezpečné. Hoci ich bezpečnosť je zrejme výrazne slabšia ako by mala byť bezpečnosť kvalitných 3072-bitových RSA kľúčov. Zároveň priamo útok ROCA vyvinutý slovensko-českým tímom pravdepodobne jednoducho nepôjde pre 3K kľúče zlepšiť.

Na druhej strane práca tímu odhalila špecifický tvar prvočísiel vytváraných Infineon čipmi a poprední experti majú k dispozícii tieto informácie zatiaľ len hodiny prípadne dni. Či nenájdu výrazne efektívnejší útok na tieto 3K kľúče sa zrejme teraz nedá s istotou vylúčiť.

Za tohto stavu sa zdá byť minimálne neoptimálne krajinu zmigrovať na riešenie, v ktorom boli práve zverejnené nové zraniteľnosti. Určite nie po štyroch mesiacoch od zistenia informácií o probléme, počas ktorých bol čas na komplikovanejšie a optimálnejšie riešenia.

Napríklad Estónsko s rovnakým problémom migruje z 2048-bitových RSA podľa avizovaných informácií priamo na ECDSA kľúče. Podľa avizovaných termínov to stíha za dve mesiace od kedy sa o probléme dozvedelo, pričom hotové riešenie čo sa týka vytvárania nových ECDSA certifikátov oznámilo menej ako mesiac po tom ako sa o probléme dozvedelo.

Hoci samozrejme nikto nezagarantuje, že v ECDSA implementácii na eID sa nemôžu vyskytnúť problémy, momentálne sa javí pri dostatku času ako optimálne riešenie prechod priamo na ECDSA.

Takýto prechod si okrem upgradu kľúčov na eID zrejme vyžiada aj aktualizácie štátnych systémov prichádzajúcich do styku s elektronickými podpismi a nemajúcimi podporu algoritmu ECDSA. Spomenuté Estónsko to podľa avizovaných termínov bude schopné zvládnuť, len s minimálnymi problémami, za dva mesiace odkedy sa o probléme dozvedelo.

Momentálne tak v každom prípade nieže vznikajú otázky ale štát musí odpovedať na relevantné otázky ako a kedy naozaj posudzoval informácie o tomto probléme, prečo a kto vybral riešenie aké štát vybral, čo trvalo na prechode na 3072-bitové RSA zrejme nevyžadujúcom žiadne výrazné zásahy v IT systémoch štátu štyri mesiace alebo kedy reálne začal realizovať tento prechod.

Teraz naozaj len teoreticky

Hoci sú kryptograficky zraniteľné aj nové 3072-bitové RSA kľúče, aké oddnes dostávajú občania, tieto sú podľa zatiaľ dostupných informácií prakticky bezpečné.

V ich prípade je naozaj aspoň zatiaľ zraniteľnosť len vysoko teoretická a keď sa prvotná rétorika ministerstva vnútra o iba teoretickej zraniteľnosti hodí na niektoré z 2048 a 3072-bitových RSA, tak je to určite viac na nové oddnes vydávané 3072-bitové kľúče.

Reálna účinnosť útoku ROCA slovensko-českého výskumného tímu závisí od rozdielu veľkosti kľúčov a veľkosti konštanty M, ktorú Infineon čipy používajú pri výpočte prvočísiel a z nich kľúčov.

3072-bitové a 2048-bitové kľúče používajú rovnakú konštantu, 3072-bitové kľúče sú tak od nej výrazne ďalej a útok je na ne výrazne menej efektívny. Na jednojadrovom 3 GHz procesore by útok ROCA trval až rádovo 10 ^ 25 rokov, čo je aj pri použití veľkej výpočtovej sily stále o mnoho rádov dlhšie ako je vek vesmíru.

Hoci po kryptografickej stránke ide zrejme o výrazne efektívnejší útok ako na plne bezpečné 3072-bitové RSA. Výskumníci presne nepočítali entropiu, v podstate exponent zložitosti útoku, pre 3072-bitové kľúče generované na Infineon čipoch. Nemecký bezpečnostný úrad BSI ale avizuje, že je vyššia ako sto bitov, presnú hodnotu a jej presný výpočet neuvádza.

Podľa informácií spoločnosti RSA založenej tvorcami algoritmu plne bezpečné 3072-bitové RSA kľúče zodpovedajú bezpečnosťou 128-bitovým symetrickým kľúčom a ich entropia dosahuje približne túto hodnotu, u 2048-bitových to má byť 112 bitov a u 1024-bitových 80 bitov.

Ako bolo spomínané, na druhej strane práca tímu odhalila špecifický tvar prvočísiel vytváraných Infineon čipmi a poprední experti majú k dispozícii tieto informácie zatiaľ len hodiny prípadne dni, lepší útok sa tak nedá vylúčiť.

Najnovšie články:

![]()

Diskusia:

| |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

Matematika nepusti

Od: iso

|

Pridané:

31.10.2017 18:21

a furt sa budu srat s nejakou zjednodusenou verziou ...

|

| |

Re: Matematika nepusti

Od: Uzajestonsko

|

Pridané:

2.11.2017 19:00

Uz aj Estonsko ma schopnejsiu vladu ako my.

|

| |

obcan

Od: ratibor z trstic

|

Pridané:

31.10.2017 18:23

Obcan bude asi chodit kazdy tyzden na policiu menit si obciansky. Toto je uz riadna curvaren.

|

| |

Re: obcan

Od: Mc' Ojeb

|

Pridané:

31.10.2017 18:49

Mozno nejakeho prikureneho hajzlika z vlady napadne spoplatnit takuto akciu :)

|

| |

Re: obcan

Od: a6666666

|

Pridané:

1.11.2017 7:59

ved ona spoplatnena je !

cez tvoje dane. co myslis ze teraz uradnici budu robit zadarmo? alebo ten plast je zadarmo ?

uz len tvoj cas a cesta nieco stoji.

|

| |

hack55

Od: svdsvdfg

|

Pridané:

31.10.2017 18:25

kolko dame bolsevikovi .. rok , nez sa kolecko zacne znovu ?

|

| |

Re: hack55

Od: in2desire

|

Pridané:

1.11.2017 11:57

Ciernoknaznik KALInak ti to vysvetli

|

| |

Zlodeji zo SMERU!

Od: yetiii

|

Pridané:

31.10.2017 19:08

Príspevok bol zmazaný pre nevhodný a/alebo vulgárny obsah.

|

| |

stale nespokojni

Od: xtcxtc

|

Pridané:

31.10.2017 19:53

3072-bitové RSA kľúče - slnieckari budu furt nespokojni, ani keby ste dali milion bitove RSA kluce :/

|

| |

Re: stale nespokojni

Od: knižnica je vadná

|

Pridané:

31.10.2017 23:11

Netrep slniečkári klúče nepoužívajú oni majú dvere otvorené.

|

| |

Re: stale nespokojni

Od: xtcxtc

|

Pridané:

1.11.2017 13:28

maju take iste dvere eID

|

| |

zmigrovať

Od: sensei-san

|

Pridané:

31.10.2017 20:10

> Za tohto stavu sa zdá byť minimálne neoptimálne

> krajinu zmigrovať

Za tohto stavu sa zdá byť optimálne zmigrovať z krajiny.

|

| |

Najsamfasaviacoptimalnejsi

Od reg.: shaggy

|

Pridané:

31.10.2017 21:23

"...bol čas na komplikovanejšie a optimálnejšie riešenia."

Podla vzoru optimalny-optimalnejsi-najoptimalnejsi?

A zvysku tiez nechapem ale to je jedno...

|

| |

Re: Najsamfasaviacoptimalnejsi

Od: cunt-

|

Pridané:

2.11.2017 9:45

"A tak, hoci mnohých Slovákov, najmä tých s klasickým vzdelaním, tvary optimálnejší a najoptimálnejší vyrušujú, nemožno ich úplne odmietať."

|

| |

3072 bit rsa

Od reg.: feri33

|

Pridané:

1.11.2017 7:38

S cryptografiou a s cryptoanalyzou sa zaoberam 16 rokov a ja tvrdim, ze je to blbost a cela vymena el. podpisov je uplne zbytocna. Nikomu sa dodnes nepodarilo sfaktorizovat ani o dost nizsie rsa ako 2048 bit a kde je od toho 3072 bit..

Hrubou silou a ani s GGNFS nie je ziadna sanca to realne spravit so ziadnym dostupnym HW. Vsak ale vyssie spominaní slovenskí teoretickí "hackeri" su zrejme sikovnejsi ako rsalab.. :)

PS: a uz mi nemazte tento prispevok, namiesto toho by som poprosil o realny dokaz, ze niekto z toho teoretickeho sk cz teamu aj realne sfaktorizoval povedzme len 1024 bit rsa modulus, lebo dost silno o tom pochybujem..

|

| |

Re: 3072 bit rsa

Od: sensei-san

|

Pridané:

1.11.2017 10:54

Na to, že sa crypto zaoberáš 16 rokov, ti unikla dosť podstatná vec: nejde o všeobecné prelomenie RSA, ale o prelomenie kľúčov v špecofickom tvare. Všeobecné RSA je dobré ak sú,kľúče vybrané náhodne. V eID ale náhodné nie sú.

|

| |

Re: 3072 bit rsa

Od reg.: Redakcia DSL.sk

|

Pridané:

1.11.2017 12:08

Keďže tu taká otázka zatiaľ nepadla, čitateľov by určite zaujímalo, kde pôsobí takýto odborník na kryptografiu / kryptoanalýzu?

|

| |

Re: 3072 bit rsa

Od: DNA

|

Pridané:

1.11.2017 13:22

V jeho mokrych snoch. Navyse to ani nevie spravne napisat a tie vyrazy nie su spravne ani v Anglictine, ani v Slovencine. Len chcel ohurit a pritom sa zosmiesnil.

|

| |

Re: 3072 bit rsa

Od: reg.: x x l l

|

Pridané:

1.11.2017 14:39

Tipujem to na nbu.sr

|

| |

Re: 3072 bit rsa

Od: choppanet

|

Pridané:

2.11.2017 21:33

nbusr123

|

| |

Redakcia

Od reg.: feri33

|

Pridané:

1.11.2017 7:56

Mam navrh.. spravme to takto. Hodim sem 1024 bit rsa modulus a ked ho do mesiaca sfaktorizuju, tak uverim tym blbinam co tvrdia. Lebo na ich vlastnych rsa moduloch, ktore zrejme prezentuju ako vzorove sa realne nic dokazat neda

|

| |

Re: Redakcia

Od: reg.: x x l l

|

Pridané:

1.11.2017 11:31

No, pokial budes pre ten modulus generovat prvocisla v tvare p=k∗M+(65537^a mod M), tak kludne to sem daj :D

|

| |

1024 bit rsa modulus

Od reg.: feri33

|

Pridané:

1.11.2017 8:03

hm najdlhsie slovo, ktore mozem odoslat v prispevku moze mat 50 znakov. poprosim o email kde mozem poslat moj nahodne vygenerovany 1024 bit rsa modulus.

Lebo dnes ked nieco tvrdim, tak to musim vediet aj realne dokazat, nie len tarat dve na tri ako tento teoreticky sk cz team. Dakujem

|

| |

Re: 1024 bit rsa modulus

Od: reg.: Houston

|

Pridané:

1.11.2017 8:51

Prosim citat s porozumenim. Zranitelny nie je RSA algoritmus, teda zranitelny nie je ani nahodne vygenerovany tvoj kluc.

Zranitelne su len kluce, ktore su vygenerovane konkretnou verziou konkretneho cipu konkretneho vyrobcu a konkretnych dlzok, kde prvocisla nie su uplne nahodne a teda pri skladani privatneho kluca viem matematicky vylucit urcite kombinacie, ktore zasadne skracuju cas potrebny na prelomenie.

Generoval si tvoj slavny kluc na tychto kartach?

|

| |

Re: 1024 bit rsa modulus

Od reg.: feri33

|

Pridané:

1.11.2017 8:59

Ja zas pisem o tom, ze realne nikto z nas na vlastne oci nevidel ani len jeden realny faktorizovany 2048 bit rsa modulus ani z toho chipu ani z ineho. Samozrejme tvrdit, ze to stoji 20000€ a preto sa to neda dokazat moze ktokolvek.. :)

|

| |

Re: 1024 bit rsa modulus

Od reg.: feri33

|

Pridané:

1.11.2017 9:06

resp. ako mozu vobec tvrdit, ze prvocisla p, q v tom konkretnom chipe nie su generovane nahodne, ked ani jeden modulus nesfaktorizovali?

A to, ze nic nesfaktorizovali je z toho ich ohanania sa o relativne vysokych nakladoch nakladoch viac nez jasne..

|

| |

Re: 1024 bit rsa modulus

Od: lal

|

Pridané:

1.11.2017 9:29

http://www.dsl.sk/article.php?article=20346

odporucam viac krat a pomaly

|

| |

Re: 1024 bit rsa modulus

Od reg.: feri33

|

Pridané:

1.11.2017 9:40

Tam nie je ziadny dokaz a ako pisem vyssie, tvrdit to, ze niekto nieco sfaktorizoval bez realnych dokazov ma vypovednu hodnotu = 0 :)

|

| |

Re: 1024 bit rsa modulus

Od reg.: feri33

|

Pridané:

1.11.2017 9:44

Dokonca v tom clanku pisu o tom, ze si sfaktorizovali svoj vlastny vygenerovany 2048 bit rsa modulus, co ale vobec nie je ziadny problem.

Ked pred faktorizaciou poznam vysledok, je pochopitelne, ze sa k vysledku velmi rychlo dopracujem.. :)

Podla mna sa len par ludi chcelo zviditelnit a tom to cele je

|

| |

Re: 1024 bit rsa modulus

Od: reg.: x x l l

|

Pridané:

1.11.2017 11:38

Chlapce, kde si skoncil edukaciu? Si myslis, ze by si ti chalani nicili karieru takou trapnou fintou, ze sfaktorizuju modulus tak, ze poznaju tie faktory vopred a este o tom napisu vedecku pracu? :D To by ti mozno preslo niekde v Sladkovicove... Ale aspon je na tvojom priklade vidno, ako hlboko je slovenske skolstvo v prdeli...

|

| |

Re: 1024 bit rsa modulus

Od reg.: feri33

|

Pridané:

1.11.2017 12:13

Videl si realny dokaz? Alebo tiez len slepo veris tomu co niekto zverejnil na nete. Zajtra napisem studiu o tom ako hacknut 3072 bit rsa, doplnim info o tom, ze sa mi podarilo faktorizovat az 24 vlastnych modulov a este, ze k tomu bude stacit hw len za 1000000€. Zrejme aj tomu budes verit.. :)

|

| |

Re: 1024 bit rsa modulus

Od: reg.: x x l l

|

Pridané:

1.11.2017 14:35

No, ak sa snazis o nejaky sofistikovany trolling, tak ti to nefunguje :D Ak nie, tak mi ostava ta len polutovat. All your cipher are belong to us.

|

| |

Re: 1024 bit rsa modulus

Od: Sloniik

|

Pridané:

1.11.2017 15:18

Hej ty kokot, tak si slepo ver, ze tvoj eID je uplne v bezpeci. Az do momentu, ked budes podpisany na nejakom dokumente pre nasich ludi.

|

| |

Re: 1024 bit rsa modulus

Od: dfgbydgdyy

|

Pridané:

2.11.2017 12:27

Hej ty kokot, prečítaj si radšej tento článok mimochodom zverejnený deň pred tvojím príspevkom

http://www.dsl.sk/article.php?article=20393

|

| |

Re: 1024 bit rsa modulus

Od: reg.: x x l l

|

Pridané:

1.11.2017 11:48

Vsetky tvoje konspiracie padaju na tom, ze samotny vyrobca cipov potvrdil ten problem. Takze sa tvoje uvahy daju zredukovat na dve mozne vychodiska: 1) je tam problem, 2) z nejakeho neznameho dovodu si Infineon serie na hlavu a trpi obrovske reputacne riziko s potencialne mnohymi sudnymi dohrami.

|

| |

Re: 1024 bit rsa modulus

Od reg.: feri33

|

Pridané:

1.11.2017 12:21

S tym vyrobcom sa poznas osobne? Bol si priamo pri tom, ked vyrobca potvrdil, ze je s ich chipom nejaky problem? Alebo len zas veris tomu, co niekto napisal na net? :)

|

| |

Re: 1024 bit rsa modulus

Od: sensei-san

|

Pridané:

1.11.2017 12:30

Na ten net to napísal výrobca. Keďže je to jeho web http://tinyurl.com/y743dall . Iba že by mu ho niekto hackol ...

|

| |

Re: 1024 bit rsa modulus

Od: reg.: x x l l

|

Pridané:

1.11.2017 14:31

Vsak teba som tiez realne nevidel. Podla mna vobec neexistujes.

|

| |

Re: 1024 bit rsa modulus

Od: Sloniik

|

Pridané:

1.11.2017 15:20

Presne tak, je to len obycajny trol, ktory ani nerozumie tomu, co prave troluje.

|

| |

Re: 1024 bit rsa modulus

Od reg.: elwyenne

|

Pridané:

2.11.2017 12:57

https://goo.gl/9PJypj

|

| |

Zásadná otázka

Od: Konzument

|

Pridané:

2.11.2017 7:48

Doteraz som nikde nečítal, aká bola motivácia alebo dôvod Infineonu, že tá knižnica generovala špecifické prvočísla. Lenivosť, neznalosť, zámer? Prečo sa to novinári investigatívne nepýtajú? To je zásadná otázka!

|

| |

Re: Zásadná otázka

Od: feria

|

Pridané:

2.11.2017 8:59

Pravdepodobne rýchlosť generovania kľúčov ...

Jednoducho klasické optimalizácie.

Niekde o tom písali.

|

| |

Trampoty

Od reg.: michelangelo

|

Pridané:

2.11.2017 16:26

Dnes som bol na oddeleni dokladov si nechat vymenit certifikat. Prisiel som 45 min. pred zaverecnou a ich automat na listky pre danu agendu mi zahlasil, ze uz nie je dostatok casu. Informoval som sa teda u ludskeho faktora kedy by som teda mal prist aby som to stihol, tak ze najlepsie je prist hned rano :D :D To aby si clovek bral dovolenku kvoli tomu. Ak ide o bezpecnostny problem, tak mali pre danu agendu predlzit pracovny cas ak nestihaju. Je to ich problem, mali to spravit na dialku cez tu trapnu eID aplikaciu nie chodenim na urady osobne!

|

| |

pre trolla feri33

Od: nbusr123456

|

Pridané:

2.11.2017 19:08

nezvyknem pisat, ale ty si ma donutil, zober klucik a natiahni si svoju oblubenu hracku - plechovu skakajucu zabku, potom sup do kupelne, umyt zubky a pred spanim ti precitame:

Šijem, šijem pomaličky

košieľku i nohavičky

a ty, Macko, ticho seď,

oblečiem ťa hneď!

Sladké sníčky

|

| |

Prosím, prijmite korektora

Od: Všímavý

|

Pridané:

2.11.2017 22:17

Poznámka pre redakciu: Pred zverejňovaním článkov ich dajte posúdiť nezávislému človeku, z hľadiska čitateľnosti. Články sú odborne správne, je v nich však čoraz viac neskutočne krkolomných vetných a slovných konštrukcií, v ktorých sa človek už vážne stráca. To, čo chcete povedať, treba zjednodušiť. Nie zjednodušiť zmysel (to sa pri odborných informáciách nedá, čo chápem), ale treba myšlienky deliť do viacerých viet, neopakovať rovnaké slová v jednej vete, používať čiarky a kratšie slová tam, kde je to možné. Nehnevajte sa, prosím, ale pri čítaní tohto článku mi preblesklo hlavou, že už pomaly lepšie rozumiem používateľovi s prezývkou "syntaxterror". :-)

Za všetky uvediem iba jeden príklad - vetu:

Respektíve dokonca o ňom mal respektíve verejnosti prezentoval nepravdivé informácie.

Predpokladám, že ste chceli povedať toto:

Respektíve dokonca o ňom mal (alebo verejnosti prezentoval) nepravdivé informácie.

|

| |

Re: Prosím, prijmite korektora

Od reg.: RB_

|

Pridané:

6.7.2018 1:25

hej no, aj ja sa v tom začínam už strácať

mám pocit akoby im chýbali niektoré interpunkčné znamienka :D

|

| |

opipoipoipoip

Od: adrianpoipoipoipoi

|

Pridané:

3.11.2017 22:51

"DOBRY DEN, NA KTOROMKOLVEK ODDELENI DOKLADOV MOZNO POZIADAT O VYMENU CERTIFIKATOV K E-PODPISU. MV SR"

Preco by som to chcel vymenit? Preco tam nedaju nejaky odkaz na nejaku stranku?

|

Pridať komentár

|

|

|

|