|

Superbezpečný Qubes OS sprístupnený v novej hlavnej verzii, ešte výrazne bezpečnejšej

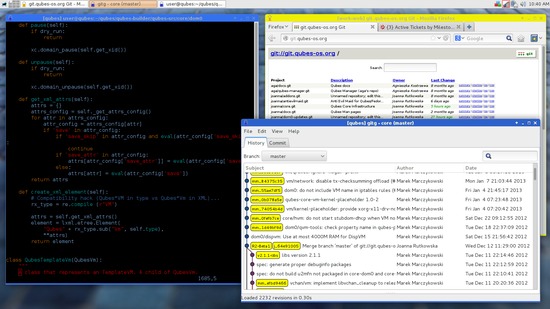

Qubes OS

Qubes OSQubes OS je určený ako bezpečný operačný systém pre PC. Vychádza z predpokladu, že bez ohľadu na snahu vývojárov sú v aplikáciách potenciálne zneužiteľné chyby a skôr alebo neskôr môže prísť k ich zneužitiu a infikovaniu PC. Svoju bezpečnosť tak dosahuje najmä rozdelením činnosti užívateľa do viacerých virtuálnych strojov, VM, zabezpečovaných virtualizáciou Xen.Bezpečnostný koncept Qubes OS prináša aj kompromisy a nie je vhodný pre bežného užívateľa PC. Môže byť ale zaujímavým prístupom a operačným systémom pre užívateľov so špecifickými potrebami, ktorí už aj bez Qubes OS využívajú podobné koncepty rozdeľovanie svojej práce do viacerých VM. Užívateľ si v Qubes OS môže vytvárať a používať viacero VM s rozličným nastavením, napríklad samostatné VM na pracovnú činnosť, na dôležité dokumenty, na internet banking, na browsovanie po potenciálne nebezpečných stránkach a podobne. K dispozícii má aj dočasné VM. Ak ho útočníci infikujú napríklad pri prehliadaní potenciálne nebezpečných stránok, do ostatných VM sa nedostanú. Okrem toho samotný systém oddeľuje do samostatných VM aj jednotlivé subsystémy ako siete a napríklad pri zneužití chyby v sieťovom ovládači útočníci nezískajú prístup k jednotlivým VM.

Takúto konfiguráciu si môže užívateľ ľahko vytvoriť pomocou viacerých virtualizačných nástrojov aj sám. Qubes OS ale umožňuje s aplikáciami a súbormi napriek oddeleniu do samostatných VM pracovať pohodlne, štandardne jednotlivé VM zdieľajú základný obraz podporovaných linuxových distribúcií Fedora alebo Debian a nemusia tak byť aktualizované a manažované každá samostatne, aplikácie sa zobrazujú v oknách na spoločnej pracovnej ploche, označené farebne podľa VM v ktorom bežia, a podporované je napríklad pohodlné a bezpečné kopírovanie súborov medzi VM, otváranie dokumentov v dočasných VM, individuálne priraďovanie USB zariadení do jednotlivých VM a ďalšie funkcie zvyšujúce pohodlie používania pri zachovaní bezpečnosti. V jednotlivých VM štandardne beží spomínaná Fedora prípadne Debian, podporovaný je ale aj Windows. Verzia 4.0Aktuálnou poslednou verziou je Qubes OS 3.2 zo septembra minulého roku. Už dlhšiu dobu prehiehal aj paralelný vývoj úplne novej hlavnej verzie 4.0, ktorej prvú RC verziu tvorcovia aktuálne sprístupňujú.V nej prichádza k viacerým podstatným zmenám. Štandardné linuxové VM v Qubes doteraz bežali v paravirtualizovanom móde, v ktorom je pomocou ovládačov prítomných v linuxovom jadre akcelerovaný prístup k I/O a ďalším zariadeniam a ktorý ale nevyužíva naplno hardvérovú virtualizáciu prítomnú v moderných x86 procesoroch. Práve v paravirtualizovanom móde Xenu bolo v poslednom období objavených viacero vážnych zraniteľností, ktoré umožnili kódu z VM opustiť virtualizovaný stroj a infikovať celý PC. Vo verzii 4.0 preto tvorcovia plánovali prejsť na tzv. typ PVH VM, ktorý využíva hardvérovú virtualizáciu kombinovanú s paravirtualizovanými ovládačmi. Tá by pre minimalizáciu kódu v Xene, s ktorým prichádzajú do kontaktu VM, mala byť výrazne bezpečnejšia a spolu s ňou aj celý Qubes OS. Keďže podpora tohto režimu Xenu v linuxovom jadre nie je zatiaľ optimálna, v prvej RC verzii používa Qubes 4.0 režim HVM, teda síce bezpečnejšiu plne hardvérovú virtualizáciu ale bez efektívnejších paravirtualizovaných ovládačov. Na PVH plánuje prejsť buď ešte vo verzii 4.0 alebo v 4.1. Tvorcovia sa snažia Qubes OS spraviť nezávislý na použitom virtualizačnom hypervízore a množstvo nového kódu je nezávislé, zatiaľ ale zostávajú na Xene. So zmenou technológie sa menia aj požiadavky na hardvér. V doterajších verziách nebola podpora hardvérovej virtualizácie Intel VT-x / AMD-V podmienkou, v novej verzii je ale povinná vzhľadom na využívaný režim VM v Xene. Nová verzia má vyžadovať podľa skôr avizovaných požiadaviek nutne aj podporu I/O akcelerácie Intel VT-d / AMD-Vi, v oznámení novej verzie sa táto podmienka ale neuvádza. V novej verzii bol úplne prepísaný kód manažujúci operačný systém Qubes OS ako taký a bude sa ľahšie dopĺňať o nové funkcie. Aj vďaka tomu je flexibilnejší manažér úložiska a VM budú môcť mať jednoducho uložené dáta aj na externých diskoch.

Podporované je vytváranie dočasných VM z viacerých template VM, základných obrazov podporovaných linuxových distribúcií. Template VM teraz štandardne nedisponujú sieťovou konektivitou a aktualizujú sa komunikáciou s proxy cez interné API. Prepracované bolo rozhranie firewallu, čo umožní integrovať tzv. unikernel firewall s menším priestorom pre zneužitie bezpečnostných chýb. Bezpečnosť má byť ďalej podstatne zvýšená vo verzii 4.1, kde sa zobrazovanie užívateľského rozhrania presunie do samostatnej VM. V súčasnosti je zobrazovanie jednotlivých okien realizované v administrátorskej dom0 VM. Prepracované bolo aj užívateľské rozhranie, v novej verzii už nie je k dispozícii centrálny Qubes Manager ale jednotlivé úkony sa realizujú a informácie je možné vidieť cez príkazy z menu a pomocou widgetov. Tento krok má zjednodušiť rozhranie pre menej zdatných užívateľov, pričom pokročilí majú k dispozícii nástroje použiteľné cez príkazový riadok. Manažovacia doména dom0 prešla na Fedoru 25 a používa sa linuxové jadro 4.9. Obraz inštalačného DVD Qubes OS 4.0 RC1 je možné sťahovať z qubes-os.org, zmeny je možné nájsť v oznámení novej verzie a zozname zmien. RC1 verzia zatiaľ nie je odporúčaná pre bežné používanie, pre to je určená verzia 3.2. Inštalačný obraz neobsahuje zatiaľ template VM pre Whonix, operačný systém umožňujúci skutočne bezpečný prístup na Internet s ochranou súkromia cez Tor s využitím dvoch VM. Pre Qubes 3.x zrejme nebude podporovaný upgrade na 4.0, možná bude iba čistá inštalácia a dáta si bude možné preniesť odzálohovaním jednotlivých VM a ich obnovou. Kedy by mala byť približne vydaná stabilná verzia 4.0 tvorcovia zatiaľ neavizujú. Najnovšie články: Diskusia:

Pridať komentár | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||