Niečo viac ako mesiac po masívnom šifrujúcom ransomvér červe WannaCry sa dnes šíri ďalšia podobná bezpečnostná hrozba, ktorá si v prvých hodinách získala označenie PetyaWrap ale tiež NotPetya.

PetyaWrap

Zatiaľ nie sú k dispozícii jednoznačné detailné a ucelené technické informácie a významné bezpečnostné spoločnosti s reálnym vlastným výskumom sa nezhodujú ani na niektorých základných informáciách.

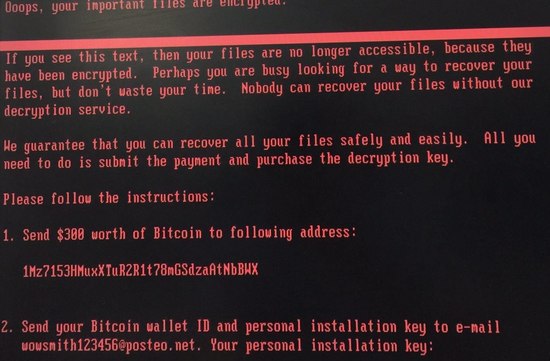

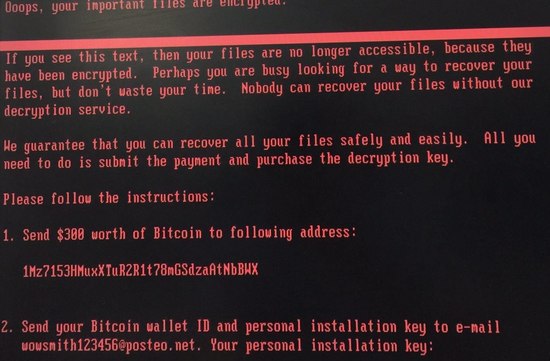

V každom prípade PetyaWrap infikuje počítače s Windows, šifruje na nich dáta a za odšifrovanie požaduje zaplatenie výkupného vo výške 300 dolárov v digitálnej kryptomene Bitcoin. Po zaplatení majú obete tvorcov pre kľúč minimálne v jednej verzii kontaktovať emailom.

Podľa dostupných informácií po infekcii Windows sa PetyaWrap nainštaluje do zavádzacieho sektora disku, zrejme spôsobí reštart, po reštarte zašifruje dôležitú štruktúru súborového systému NTFS tzv. Master File Table, zobrazí v textovom režime výzvu na zaplatenie a operačný systém sa už nespustí.

Dlhšie trvajúcu fázu šifrovania maskuje zobrazovaním obrazovky akú zobrazuje nástroj CHKDSK pre kontrolu disku v prípade kontroly po reštarte počítača.

Fotografia napadnutého počítača po reštarte, kliknite pre zväčšenie (foto: Group-IB)

Podľa niektorých informácií by mohla byť prítomná aj funkčnosť šifrovania samotných súborov, či k nemu ale prichádza vždy alebo len ak napríklad nie je úspešné zašifrovanie MFT nie je jasné.

Antivírusové spoločnosti sa nezhodujú na tom, či je škodlivý kód novou verziou známeho ransomvéru Petya alebo úplne novým škodlivým kódom. Podľa Kaspersky Lab ide o nový kód a preto mu dal označenie NotPetya, podľa niektorých iných spoločností o novú verziu Petya. Nie je tak stopercentne jasné ani či boli jednotlivé obete zasiahnuté rovnakým škodlivým kódom.

PetyaWrap využíva zrejme niekoľko vektorov šírenia. Jedným je infekcia počítačov cez zraniteľnosť v implementácii SMB vo Windows zneužívanú exploitom EternalBlue, ktorú zneužíval aj WannaCry. Podľa niektorých zdrojov sa šíri aj phishingovou kampaňou a na šírenie tiež využíva nástroj PsExec.

Nezaznieva ani stopercentná klasifikácia škodlivého kódu za červa. Keďže ale minimálne podľa niektorých fotiek napadá všetky počítače v organizáciách, ktoré nepochybne nemajú všetky počítače prístupné z Internetu, napádanie zrejme realizuje z niektorého infikovaného počítača v sieti a napĺňa tak definíciu červa.

Šírenie

Rozsah rozšírenia PetyaWrap nie je v súčasnosti známy, je pravdepodobne ale menší ako u WannaCry. V každom prípade infikoval systémy viacerých zaujímavých terčov najmä na Ukrajine vrátane viacerých štátnych inštitúcií, upozornil úrad ukrajinského premiéra.

Podľa ruskej bezpečnostnej spoločnosti Group-IB bolo medzi obeťami viacero bánk v krajine, sieť obchodov, traja veľkí telekomunikační operátori, metro v Kyjeve.

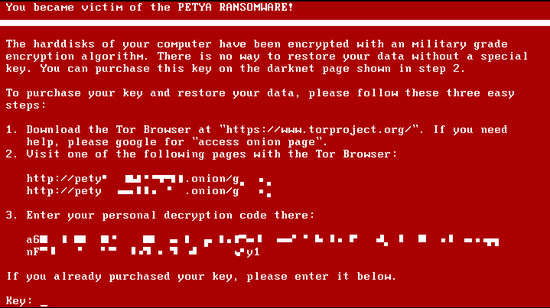

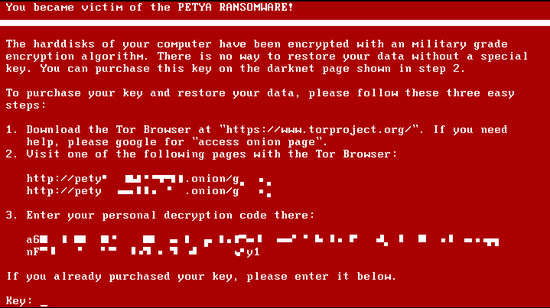

Úrad ukrajinského premiéra hovorí v oznámení o infekcii kódom Petya a priložil aj obrázok obrazovky s ransomvérom. Aktívny ransomvér ale samozrejme už neumožňuje vyhotovovať screenshoty a nejde teda zrejme o obrázok autentického infikovaného počítača ale o screenshot získaný zrejme vo virtualizácii.

Screenshot zverejnený úradom ukrajinského premiéra, kliknite pre zväčšenie (obrázok: úrad ukrajinského premiéra)

Ak by išlo o screenshot škodlivého kódu, ktorý napadol ukrajinské úrady, išlo by o iný škodlivý kód ako na fotografiách napadnutých počítačov mnohých iných zdrojov a ukrajinské úrady by tak boli napadnuté v skutočnosti iným škodlivým kódom.

Aj vzhľadom na informácie o viacerých vektoroch šírenia v každom prípade tieto zaujímavé terče mohli byť špecificky cielené a množstvo zaujímavých terčov nemusí vypovedať o globálnom rozsahu infekcie.

Na druhej strane nie je dôvod a nič neindikuje, že v novej hrozbe je prítomný nevysvetliteľný mechanizmus tzv. kill switchu, ktorý umožnil efektívne zastaviť šírenie WannaCry.

Podľa Kaspersky Lab sú terče okrem Ukrajiny najmä z Ruska a infikované boli systémy napríklad ropnej spoločnosti Rosneft. Infikované boli ale aj počítače viacerých významných firiem v iných krajinách, napríklad námornej prepravnej spoločnosti Maersk, globálnej reklamnej spoločnosti WPP a mnohých ďalších.

Odporúčania

Pre užívateľov na základe zatiaľ dostupných informácií sú určené dve základné odporúčania. Prvým je mať svoje Windows plne aktualizované a tentokrát špecificky proti hrozbe EternalBlue opravenej aktualizáciou MS17-10 z marca. Odkazy na stiahnutie aktualizácií pre staršie už nepodporované verzie Windows je možné nájsť v tomto článku.

Vhodné je nainštalovať aj ďalšie aktualizácie starších Windows vydané Microsoftom v polovici tohto mesiaca, ktoré opravujú chyby zneužívané dalšími nástrojmi ukradnutými NSA.

Druhým odporúčaním pre predchádzanie dopadom šifrujúceho ransomvéru je pravidelne svoje dáta zálohovať.

Ruská bezpečnostná spoločnosť Group-IB tvrdí, že po infekcii počítač zaspí na 30 až 40 minút a užívateľ má tento čas na vypnutie počítača a zabránenie výkupnému a teda zrejme šifrovaniu. Túto informáciu síce spomína aktuálne ale v súvislosti s ransomvérom Petya a či ju získala analýzou aktuálnej hrozby alebo skoršej verzie, ako infekciu detekovať a či teda odporúča počítač určite vypnúť nie je jasné.

| |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

ESET ako vzdy ticho

Od: sergej2001

|

Pridané:

27.6.2017 21:04

ESET NOD ako vzdy ticho, bez varovania. Asi nechce uzivatela otravovat popup oknami.

|

| |

Re: ESET ako vzdy ticho

Od reg.: akoze

|

Pridané:

27.6.2017 22:19

bohuzial musim suhlasit. u zakaznika nam zasifrovalo par kompov a eset si ani neprdol.

|

| |

Re: ESET ako vzdy ticho

Od: syntaxterrorXXX

|

Pridané:

27.6.2017 22:43

Nakolko eset primarne ochranuje DOLEZITE udaje pouzivatelov, je pocas zvyseneho rizika napadnutia prioritizacia preemptivnych cinnosti priekazne ocakavanou a pozadovanou.

|

| |

Re: ESET ako vzdy ticho

Od: djfjtj3€(;*€

|

Pridané:

28.6.2017 6:36

Fajn zákazník, čo doteraz nemá update. To je vzorka na vyvodenie záverov:D.

|

| |

Re: ESET ako vzdy ticho

Od: Menovec

|

Pridané:

28.6.2017 7:51

Možno by to chcelo poriadne nastavenú ESS a nie tu vykrikovať s OEM laicky naištalovanou...

|

| |

Re: ESET ako vzdy ticho

Od reg.: Bytrit

|

Pridané:

28.6.2017 8:01

Tieto tvoje "múdrosti"

|

| |

Re: ESET ako vzdy ticho

Od: Klon M5

|

Pridané:

28.6.2017 14:24

No daj svoje, ty matelko...

|

| |

Re: ESET ako vzdy ticho

Od: M@jo

|

Pridané:

28.6.2017 6:56

ESET ho LiveGridom blokoval cca od 13:30. Okrem toho, ESET Endpoint Security v6 blokuje SMB exploity a specialne EternalBlue na sietovej urovni od 25. aprila, cim su chranene aj neopatchovane systemy.

Ked sa niekomu Diskcoder.C dokazal sirit po sieti, najskor nemal nainstalovane patche na zranitelnosti v SMB, za to ale netreba obvinovat vyrobcov AV, ale admina. Okrem zneuzitia EternalBlue zranitelnosti v tomto pripade mohlo dojst k spusteniu na dalsich pc v sieti cez psexec, co ale nie je mozne bez admin u/p, ktore nejakym sposobom musel malware ziskat.

|

| |

Re: ESET ako vzdy ticho

Od: tojejednozas

|

Pridané:

28.6.2017 10:41

Mas sice silne argumenty, ale on je teraz nahnevany a proste je to niekoho chyba a konkretne NODu. Preco? Lebo :D

|

| |

bitcoin

Od: karolkok

|

Pridané:

27.6.2017 21:06

Docela im tam posielaju na tu jednu adresu: http://dopice.sk/jPN

|

| |

Re: bitcoin

Od: Anal Fabet

|

Pridané:

28.6.2017 9:15

Uz tam maju 8k EUR. Lepsi biznis model ako moj :(

|

| |

bude toho viac..

Od: Barbar Onan

|

Pridané:

27.6.2017 21:22

Hacknutých organizácií bude viac, napríklad Merck:

https://mobile.twitter.com/merck

|

| |

Nápad

Od: ipo999

|

Pridané:

27.6.2017 21:33

Len tak okrajovo ma napadlo... čo ak v PC používa niekto nejaký vlastný šifrovací kľúč na ochranu dát napr. pri krádeži? Laicky si poviem, veď už zašifrované súbory snáď nedokáže dvojmo zašifrovať... či sa mýlim?

|

| |

Re: Nápad

Od: meheh

|

Pridané:

27.6.2017 21:38

a preco by nesli? zasifrovany subor je subor ako kazdy iny, len s necitatelnym obsahom...

|

| |

Re: Nápad

Od: hmm.

|

Pridané:

27.6.2017 23:32

Otázka by mala skôr znieť, či je tento ransomvér jedným z tých ktoré šifrujú len súbory určitého typu, napríklad textové dokumenty. V prípade že si svoje súbory užívateľ zašifruje sám a dôjde aj k zmene prípony súboru a k takej celkovej úprave obsahu že nebude možné rozoznať že to bol pôvodne textový dokument, možno v takom prípade by tento súbor ostal vírusom ignorovaný keďže by nebol rozoznaný ako textový dokument.

|

| |

Re: Nápad

Od: referfe

|

Pridané:

28.6.2017 8:10

to by bol fakt hlúpo obmedzený ransomware

|

| |

Re: Nápad

Od: dddddeddeerd

|

Pridané:

28.6.2017 8:09

veď si to skús. :) sú to len dáta...

vytvor si subor chcemotestovatkryptovanie.txt,

potom ho zakryptuj napríklad do chcemotestovatkryptovanie.txt.encrypted

a potom skús tento súbor ešte raz zakryptovať napríklad do

chcemotestovatkryptovanie.txt.encrypted.twice

sú to len dáta. ;)

|

| |

Re: Nápad

Od: LGE

|

Pridané:

1.7.2017 12:55

Niektoré ransomwary šifrujú len niektoré súbory podľa typu prípon, takže ak bude mať tvoj zašifrovaný súbor príponu .encrypted, alebo .twice (alebo aj bez prípony) a táto prípona nie je na zozname ransomware, tak súbor zostane nedotknutý. Takže áno, zašifrovanie vlastných súborov, pričom dôjde k zmene prípony, môže pomôcť k ochrane dát proti niektorým ransomwarom.

|

| |

..................

Od: tenodtal

|

Pridané:

27.6.2017 22:14

laci ma neska meniny gratulujeme moc vela laci.

lentakdalej laci neh ti stahuju slipy na tych disko dalej tie sestnastky len neh stahuju.

.

|

| |

Re: ..................

Od: MaestroBorbely

|

Pridané:

27.6.2017 22:23

tak, tak. Vertikálne, horizontálne aj diagonálne.

|

| |

Re: ..................

Od: čitateľ

|

Pridané:

28.6.2017 13:05

A čo axiálne?

|

| |

Offline

Od: Writty

|

Pridané:

27.6.2017 22:15

Veru, dnes mame vsetko vypadnute, ani pracovat sa neda. Ako jednoducho sa da vypnut europa...

|

| |

PetyaWrap

Od: karolkok

|

Pridané:

27.6.2017 22:17

Tu mate analyzu a cely priebeh ako virus funguje - https://www.youtube.com/watch?v=vtDgA_aasfc

|

| |

Re: PetyaWrap

Od reg.: Redakcia DSL.sk

|

Pridané:

27.6.2017 22:35

To nie je analýza ale maximálne demonštrácia. Medzičasom po publikovaní článku už boli zverejnené aj nejaké analýzy, doplňujúce detaily budú v článku zajtra.

|

| |

Twiter

Od: karolkok

|

Pridané:

27.6.2017 22:22

Dokonca uz je nejaky generator. Ci to funguje neviem. Skuste to: http://dopice.sk/jPP

|

| |

Re: Twiter

Od reg.: Redakcia DSL.sk

|

Pridané:

27.6.2017 22:38

Odporúčame predtým ako niečo za niečo vydávate najskôr skontrolovať, čo postujete. V tomto prípade napríklad dátum toho generátora...

|

| |

nototo

Od: pxd

|

Pridané:

28.6.2017 8:14

mam win7 na studijne ucely,ale som student lajdak a neupdatujem ho nikdy a som aj nezodpovedmy student,lebo nemam ziadny antivirak a cuduj sa svete win je vzdy svizny a vsetko pracuje jak ma,asi sa tie virusy porno strankam vyhybaju alebo co o) samozrejme mam tromf v rukave,inak to dnes uz nejde,tym tromfom je,ze pomocou acronis true image mam vytvorenu zalohu particie C a tym je povedane vlastne vsetko

|

| |

Re: nototo

Od: Zlosyn

|

Pridané:

28.6.2017 9:16

hotový heker!

|

| |

Re: nototo

Od: asldjflj

|

Pridané:

28.6.2017 9:58

http://dopice.sk/jPY

|

| |

Re: nototo

Od: a jenom heka

|

Pridané:

28.6.2017 9:59

a heka

|

| |

Re: nototo

Od: buhtyrtwrty

|

Pridané:

28.6.2017 10:35

Skor student naivka.

|

| |

Re: nototo

Od: Klávesnice

|

Pridané:

28.6.2017 11:56

A keďže máš dôležité súbory na inej partícii tak si vlastne nič nevychytal. Skôr si do docela dojebal.

|

| |

Re: nototo

Od: pxd

|

Pridané:

28.6.2017 22:28

bude ako povies...ale iba v tvojej hlave o)))

|

| |

C:\\Windows\\perfc

Od: ahaho

|

Pridané:

28.6.2017 8:23

Vaccine, not Killswitch, Found - https://goo.gl/NuHFQj

|

| |

ta mena

Od: :Pjetro de

|

Pridané:

28.6.2017 8:23

Jaaaj ale ta mena .... iba cisty hyper-c0c0t moze pytat vykupne v $ a odvolavat sa ze posli to v BTC, lebo tych 300 $ moze byt dnes 0,1 BTC a zajtra 1 BTC .... to aby chudak obet este aj sledovala kurz? A na jakej burze?

Cisty c0c0tizmus. Mali pytat 0,2 BTC a hotovo. A nie spominat tam nejake dolare.

|

| |

Re: ta mena

Od: Samorja

|

Pridané:

28.6.2017 8:35

sak im napis maila.

|

| |

Re: ta mena

Od: lal

|

Pridané:

28.6.2017 9:03

a co myslis, ze ked mu posles 0.1984 BTC miesto 0.2 tak ti neposle kluc?

|

| |

Re: ta mena

Od: syntaxterrorXXX

|

Pridané:

28.6.2017 9:13

Poriadny hacker predsa nema e-mailovu schranku, aby sa nedal vystopovat policajtami, takze aj tak nema odkial.

|

| |

Re: ta mena

Od: :Pjetro de

|

Pridané:

28.6.2017 10:59

to ja netusim, treba sa spytat autorov

a odchylky pri btc su aj 20% zo dna na den

|

| |

Petya

Od: kvety_pre_beatku

|

Pridané:

28.6.2017 8:32

Mar: Microsoft patches SMB exploit

Apr: Shadow Brokers dump Eternal Blue

May: #WannaCry hits

Jun: People *still* haven't patched now #Petya

Pekna postupnost :-)

Ale pre zaujimavost jedni z prvych boli Rosneft a letisko v Kyjeve.

twitter @GroupIB_GIB

A new #WannaCry-like massive attack on Russian and Ukrainian #Critical #Infrastructue discovered. More countries expected #Petya #infosec

3:06 PM - 27 Jun 2017

|

| |

Re: Petya

Od: kvety_pre_beatku

|

Pridané:

28.6.2017 8:34

https://on.rt.com/8g7d

Rosneft hasn't stopped oil extraction despite the attack, having switched to a reserve operating system instead, according to the company.

"Rosneft and its subsidiaries are operating on a regular basis. Those who spread fake and panic messages will be brought to responsibility together with those who are behind the hacker attack," the company's spokesman Mikhail Leontyev told TASS news agency.

Rosneft and Bashneft's websites were down as of 12:30 GMT.

|

| |

posteo

Od: onem

|

Pridané:

28.6.2017 8:44

posteou.net pise ze uz zablokoval schranku, som zvedavy co teraz budu robit..

|

| |

Titulok:

Od: Meno:

|

Pridané:

28.6.2017 9:42

No ked je niekto kokot a od marca nevie nahodit security patche tak nech plati ze je hlupy.

|

| |

petya

Od: hophop

|

Pridané:

28.6.2017 10:33

mozno by stalo za zvazenie info aj odtialto: https://goo.gl/obi8oJ

|

| |

Fdddbhh

Od: Haf had

|

Pridané:

28.6.2017 10:38

Co by sa stalo, keby si namiesto 300$ pozadovali dajme tomu 2 miliony?

|

| |

Re: Fdddbhh

Od: qwertwqwrq

|

Pridané:

28.6.2017 10:41

No co by sa asi stalo ? Co myslis.

|

| |

Re: Fdddbhh

Od: 78996654455

|

Pridané:

28.6.2017 10:45

To isté, čo by sa stalo keby začali predávať iPhone 8 za 100 000 USD.

|

| |

Email

Od: 7893215897

|

Pridané:

28.6.2017 10:49

Adresa, ktorú vydierači používali, je už nefunkčná, takže nemá cenu im platiť výkupné.

Here are the facts that we can contribute to “PetrWrap/Petya”:

– Since midday it is no longer possible for the blackmailers to access the email account or send emails.

– Sending emails to the account is no longer possible either.

http://bit.ly/2tnu8MM

|

| |

fakticka poznamka

Od: Problem

|

Pridané:

28.6.2017 10:50

Mam fakticku poznamku. Podla geografickeho delenia kontinentov Europa konci na vychode pohorim Ural. Preto si myslim, ze Ukrajina patri do Europy.

Aby to neskoncilo tak, ako na americkom kontinente, kde jedna krajina sa oznacuje za Ameriku, pricom v pocte obyvatelstva v nej zije menej ako tretina obyvatelov celeho kontinentu.

|

| |

Re: fakticka poznamka

Od: :Pjetro de

|

Pridané:

28.6.2017 11:11

ujasni si laskavo pojmy geograficke delenie a politicke delenie

pretoze ked sa povie (geografická) amerika, na 90% sa myslí juesej a nikto nemyslí na kanadu ci na nejaky paraguai ci uruguai v juznej amerike preboha

pretoze ked sa povie (geografická) europa, na 90% sa myslí EU a nikto nemysli na moldavsko ci nebodaj neuznany pasik zeme na vychode moldavska (ale defacto samostatny stat) podnestersko preboha alebo nikto nemysli na to ze moskva je sucastou geografickej europy

|

| |

Re: fakticka poznamka

Od: Neviem-

|

Pridané:

28.6.2017 11:32

Máš tam preklep v slove (geografická), malo to byť asi (politická). Ale celé je to zle, lebo Amerika <> USA a Európa <> EU. Fonetický prepis, Amerika piča USA, Európa piča EU.

|