|

Internet pred šifrujúcim červom WannaCry zachránil nepochopiteľný kill switch, aktivovali ho náhodou

bezpečnosť

Kuriózne aktiváciu uskutočnil bezpečnostný expert ale náhodou bez toho, aby vedel že ide o takýto mechanizmus. WannaCryČerv označený WannaCry, WannaCrypt alebo WanaCrypt0r 2.0 sa začal intenzívne šíriť v piatok. Detailné prvé informácie o červe sme priniesli v tomto článku.Tento škodlivý kód je mimoriadne nebezpečený, keď dokáže napádať zraniteľné Windows počítače bez súčinnosti užívateľa a môže sa tak šíriť a šíri sa ako červ. Využíva pritom nebezpečnú zraniteľnosť v implementácii protokolu SMB pre sieťové zdieľanie priečinkov vo Windows, ktorá bola prítomná vo všetkých verziách Windows od XP. Okrem spôsobu šírenia je nebezpečný aj dopadom, keď ide o vydierajúci ransomvér. Po infikovaní počítača tak zašifruje súbory užívateľa a požaduje výkupné. Podľa ustálených informácií je výkupné 300 dolárov, pričom sa má zaplatiť v mene Bitcoin. Po dokončení šifrovania červ zobrazí okno s výzvou na zaplatenie, zmení pozadie pracovnej plochy a upozornenie pridá v podobe textového súboru aj do každého priečinka so zašifrovanými súbormi. Šifrované súbory majú koncovku .WCRY alebo .WNCRY.

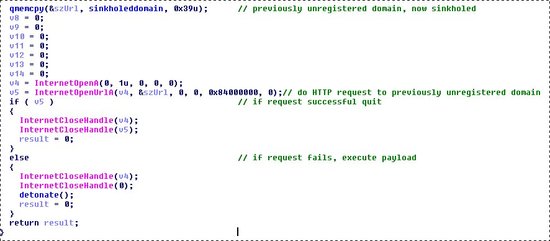

SMB je prístupný cez viacero portov, podľa dostupných informácií analyzované verzie červa útočia cez najčastejšie využívaný TCP port 445. Náhodná aktivácia kill switchuV kóde červa bola objavená zvláštna doména iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com, ktorú červ kontaktoval.Po jej detekovaní si ju zaregistroval bezpečnostný expert vystupujúci pod prezývkou Malware Tech. V čase registrácie nevedel aký účel plní, priznal.

Analýza ale ukázala, že táto doména reálne funguje ako mechanizmus pre zastavenie šírenia červa. Podľa MalwareBytes sa totiž červ po spustení na novom infikovanom systéme pokúsi doménu kontaktovať a ak existuje, skončí. Zrejme teda ani nezašifruje súbory na tomto počítači ani sa ďalej nepokúša infikovať ďalšie systémy.

V akom čase presne k aktivácii kill switchu prišlo nie je jasné, bolo to ale podľa informácií Malware Tech evidentne v neskorých poludňajších až podvečerných hodinách. Prečo tvorcovia červa, ktorí sú evidentne finančne motivovaní, takýto mechanizmus do červa zabudovali a to špeciálne bez zaregistrovania domény nimi a možnosťou ho aktivovať kýmkoľvek nie je zatiaľ jasné. Podľa názoru experta, ktorý si doménu zaregistroval, by mohlo ísť o nepodarenú ochranu pred analýzou červa bezpečnostnými expertami. Niektoré izolované prostredia pre analýzu škodlivého kódu totiž podľa neho prekladajú každú doménu na IP adresu tohto sandboxu. Zabudovaný mechanizmus tak zabráni analýze v takomto prostredí. Či ide o skutočný dôvod tvorcu červa ale zatiaľ nie je potvrdené. Mechanizmus v každom prípade umožnil aspoň dočasne zastaviť šírenie červa. Samozrejme nie je ale vylúčené, že sa objaví nová verzia bez tohto kill switchu. Aktualizujte Windows XPZneužívaná zraniteľnosť sa nachádza vo všetkých verziách Windows od XP. Pre verzie Windows Vista a všetky vyššie podporované verzie bola už v marci, mesiac pred zverejnením zraniteľnosti, vydaná aktualizácia opravujúca túto zraniteľnosť. Odkazy na stiahnutie môžete nájsť v oznámení Microsoftu MS17-010.Chyba nebola opravená v už nepodporovaných systémoch Windows XP, Windows 8 a Windows Server 2003. Vzhľadom na vážnosť situácie ale Microsoft v noci na dnes vydal aj aktualizácie pre tieto tri operačné systémy. Sťahovať ich je možné z catalog.update.microsoft.com. RozsahInfekcie prvotných počítačov boli podľa niektorých zdrojov realizované cez emailovú phishingovú kampaň, k dispozícii zatiaľ nie sú bližšie informácie a tieto informácie zatiaľ nie sú potvrdené. V každom prípade hlavné šírenie využíva mechanizmus červa, keď sa infikované počítače snažia infikovať ostatné počítače.Podľa dostupných informácií sa červ snaží atakovať jednak ďalšie počítače na náhodných IPv4 adresách na Internete a jednak všetky IP adresy v lokálnej sieti. Červ tak dokáže efektívne a rýchlo infikovať veľký počet počítačov vo firmách a iných organizáciách, ktoré z rozličných dôvodov nemajú aktualizované svoje počítače a vírus sa dostane aspoň do jedného počítača na lokálnej sieti. Viaceré antivírusové spoločnosti v piatok hovorili o rádovo viacerých desiatkach tisíc až stotisícke nimi detekovaných útokov respektíve infekcií. Aký je celkový počet infekcií zatiaľ nie je známe. Postihnuté boli podľa dostupných informácií ale viaceré organizácie, viaceré zdravotnícke zariadenia vo Veľkej Británii, FedEx, španielsky telekomunikačný operátor Telefónica, ruské ministerstvo vnútra, nemecké železnice. Počet infikovaných počítačov, ktoré červ infikoval od registrácie domény, môže odhaliť práve doména kill switchu, keď infikované počítače kontaktujú predmetnú doménu. Expert, ktorý si ju zaregistroval, potvrdil, že IP adresy počítačov kontaktujúcich webový server zbiera a poslal ich aj FBI. FBI tak bude môcť notifikovať obete. Štatistiky zatiaľ ale nezverejnil. Minimálne zatiaľ neplaťteOdporúčania ako sa pred červom zabezpečiť sme priniesli v piatkovom článku. V prvom rade je potrebné mať nainštalovanú aktualizáciu Windows a vhodné je nemať povolené pripojenie na SMB porty z Internetu, najmä teda TCP 445 ale tiež UDP a TCP 137 až 139.Užívatelia, ktorí sú pripojení cez typické domáce pripojenie cez domáci router, nemajú typicky povolené pripojenie z Internetu na tieto porty na počítačoch v sieti. Ak si samozrejme ale sami nenastavili presmerovanie portov. Definitívne odporúčania pre užívateľov, ktorí sa stali obeťami a ich súbory sú zašifrované, zatiaľ k dispozícii nie sú. Na zaplatenie majú podľa tvrdení v informáciách červa ešte niekoľko dní a vhodným riešením môže byť počkať na jasnejšie informácie. V niektorých scenároch to môže vyústiť do straty možnosti získať späť súbory, v prípade tohto červa ale existujú pochybnosti či zaplatenie bude viesť k získaniu súborov. Chyby v šifrovaní umožňujúce súbory odšifrovať zatiaľ odhalené neboli. Presná použitá schéma šifrovania nie je jasná, používa sa pri ňom podľa niektorých zdrojov aj RSA-2048. Pochybnosť, či vírus po zaplatení odšifruje súbory, vzniká z niektorých zatiaľ dostupných informácií. Viaceré informácie totiž naznačujú, že červ používa len malý počet rozličných Bitcoin adries na ktoré sa platí a viacero užívateľov je tak vyzývaných platiť na tú istú adresu. Nie je jasné ako by tvorcovia červa mohli platby rozlišovať, vedieť kto zaplatil a podľa toho súbory odšifrovať. Podľa Bleeping Computer majú byť v jeho verzii červa napevno zakódované len tri Bitcoin adresy. Bleeping Computer nechal pokusné PC infikovať červom, pričom zatiaľ výkupné nezaplatil. Na adrese, na ktorú červ na jeho infikovanom PC vyzýva na zaplatenie, je už pritom viacero platieb. Červ ale súbory odmieta odšifrovať a zrejme na odšifrovanie nestačí ak na danú adresu prišla akákoľvek platba v požadovanej výške. Ako by červ ale mohol identifikovať platbu od konkrétneho užívateľa a ako rozlišuje či niektorá z platieb je od daného užívateľa nie je jasné a zrejme to možné nie je. Správanie červa zistené Bleeping Computer by tak mohlo znamenať, že súbory v skutočnosti neodšifruje. Samotná funkčnosť odšifrovania je ale podľa Microsoftu prítomná, keď na ukážku červ niektoré súbory odšifruje zadarmo. PC môže byť infikované a nevidno toVzhľadom na funkčnosť kill switchu môže byť počítač infikovaný bez toho, aby to užívateľ vedel.Po aktivácii kill switchu totiž červ ďalšiu činnosť nerealizoval, nezašifroval súbory a užívateľa tak neupozornil na svoju prítomnosť. Užívateľom Windows je tak pre istotu odporúčané uskutočniť antivírusový sken systému. Špecializovaný nástroj zrejme zatiaľ nie je k dispozícii, červa pravdepodobne už detekujú viaceré antivírusy a podľa oznámenia Microsoftu po včerajšej aktualizácii 1.243.297.0 aj Windows Defender. Vyčerpávajúci zoznam antivírusov už detekujúcich červa ale nie je k dispozícii. Máte počítač infikovaný týmto červom? Kontaktujte nás na redakcia at dsl.sk Najnovšie články: Diskusia:

Pridať komentár | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||