Dvojica bezpečnostných expertov Clémentine Maurice a Daniel Gruss pracuje na zaujímavej technike útoku, ktorá umožní útočníkom kompletne hacknúť počítač a pravdepodobne aj mobilné zariadenia iba po návšteve podvrhnutej webovej stránky a to bez akýchkoľvek softvérových zraniteľností v prehliadači, pluginoch a rozšíreniach alebo operačnom systéme.

Maurice a Gruss o tom informovali na minulotýždňovej bezpečnostnej konferencii 32c3 konanej v nemeckom Hamburgu.

Ich práca využíva techniku označovanú Rowhammer, neautorizované menenie hodnôt uložených v bunkách operačných DDR pamätí častým prístupom k iným bunkám pamäti v susedných riadkoch. Maurice a Gruss nadväzujú najmä na zistenia bezpečnostného tímu Project Zero spoločnosti Google, útok ale implementovali čisto pomocou JavaScriptu a je tak realizovateľný akoukoľvek webovou stránkou.

Rowhammer

Ako sme upozorňovali v tomto a tomto článku, v DDR pamätiach je možné vyvolať zmeny bitov opakovaným mnohonásobným rýchlym zvýšením a znížením úrovne napätia vodičov v susedných riadkoch. To je možné dosiahnuť opakovaným čítaním dát zo susedných riadkov, pričom kvôli bufferu aktuálneho sprístupňovaného riadku je potrebné čítať dáta na striedačku z dvoch susedných riadkov.

K nežiadúcim zmenám prichádza kvôli postupnej strate náboja pamäťových buniek a interferencii susedných vodičov.

Útok tak umožňuje meniť obsah pamäti, ku ktorému kód nemá oprávnenie na zápis. Problém bol v roku 2014 úspešne demonštrovaný na DDR3 pamätiach, pôvodne sa ale považoval za príliš nekontrolovateľný aby umožnil bezpečnostný útok. V minulom roku ale tím z Project Zero demonštroval praktický útok, keď takouto zmenou pamäte získal neprivilegovaný proces plný prístup v operačnom systéme Linux. Technika nie je pritom špecifická pre Linux a zrejme by sa dala aplikovať aj v iných operačných systémoch.

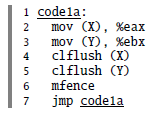

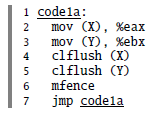

Jednoduchý natívny kód, ktorý dokáže vyvolať chyby v DDR3 pamätiach

Pri útoku Rowhammer musí kód vyvolať dostatočný počet prístupov k cieľovým riadkom v rámci jedného obnovovacieho cyklu DDR pamäte, ktorý sa pohybuje v desiatkach milisekúnd. Keďže opakované prístupy k rovnakým adresám CPU cachuje, útok Project Zero k vyprázdňovaniu cache pamätí využíva špecifickú x86 inštrukciu clflush. Tento útok je tak špecifický pre x86 architektúru a musí byť realizovaný natívnym kódom.

Rowhammer v JavaScripte

Maurice a Gruss ale začali vyvíjať útok bez takýchto obmedzení, ktorý by následne mohol byť realizovaný napríklad JavaScriptom vo webových stránkach.

Keďže JavaScript neumožňuje vykonať inštrukciu clflush a neumožňuje prístup k fyzickým adresám, v JavaScripte experti vyprázdňujú cache procesora opakovaným načítavaním iných adries pamäte, ktoré cieľové adresy z cache postupne vytlačia.

Technika musí byť dostatočne rýchla, aby stihla uskutočniť dostatočný počet čítaní cieľových adries v jednom cykle pamäte. Staršie procesory používajú algoritmus LRU, Least Recently Used, vyprázdňovania svojich cache pamätí, na novších architektúrach napríklad od Intel Haswellu ale používajú iné algoritmy a experti tak vyvinuli novú účinnú techniku efektívne a rýchlo vyprázdňujúcu cache.

Prvú zmenu hodnôt pamäte, ku ktorej nemal na základe oprávnení JavaScript kód prístup, pomocou útoku Rowhammeru dosiahol tím v júli. Množstvo dosahovaných zmien bitov v pamäti je za rovnaký čas na danej platforme menšie ako pri natívnom útoku, stále ale pri obnovovacej dobe viac ako 40 ms dosahuje napríklad na Intel Haswell viac ako desať zmien za sekundu a je praktické pre zrealizovanie útoku.

Následne začal tím pracovať na praktickom bezpečnostnom útoku, pričom za týmto účelom modifikuje útok tímu Project Zero. Ten je technicky pomerne komplikovaný. Útočiaci kód najskôr spôsobí v pamäti rozsiatie množstva tzv. stránkovacích tabuliek pamäte s informáciami o mapovaní z virtuálnych adries na fyzické. Následne sa Rowhammer útokom snaží vyvolať zmenu bitov, ktorá v niektorej položke takejto tabuľky zmení pamäťovú fyzickú adresu na fyzickú adresu obsadenú niektorou inou tabuľkou. Proces následne môže túto svoju stránkovaciu tabuľku ľubovoľne meniť, zrejme cez virtuálnu adresu pôvodnej stránky, a prideliť si práva na zápis do celej fyzickej operačnej pamäte. To už umožňuje jednoduché získanie najvyšších oprávnení.

V JavaScripte museli experti prekonať viaceré ďalšie obmedzenia, ktoré znemožňujú presne rovnaký útok. Najmä rozsievanie stránkovacích tabuliek nie je možné uskutočniť rovnakým spôsobom, dokázali ho dosiahnuť ale vďaka deduplikácii stránok pamäte so samými nulami operačným systémom.

K týmto stránkam má proces ale práva len na čítanie a Rowhammer útok je potrebné využiť naraz na zmenu aj adresy aj oprávnení v položke stránkovacej tabuľky, čo je náročnejšie ako pri natívnom útoku.

Podľa aktuálnych informácií zatiaľ kompletný úspešný útok ešte nezrealizovali, avizujú ale že by sa im to malo čoskoro podariť.

Mobily

Experti sa zatiaľ zamerali na testovanie útoku vo Firefoxe pod Linuxom na Intel procesoroch x86 architektúry. Ich metóda je ale principiálne použiteľná aj na iných platformách, vyžaduje len menšie úpravy a samozrejme zistenie reálnej efektívnosti. Podľa pôvodných zistení z roku 2014 sa napríklad na AMD platforme objavovali zmeny v pamätiach menej častejšie ako na Intel platforme.

Gruss sa v diskusii vyjadril aj k otázke realizovateľnosti útoku na smartfónoch. Za týmto účelom, pre spomalenie obnovovacieho cyklu pamäte, testovali smartfón umiestnený v chladničke. Zatiaľ ale na smartfóne nezrealizovali ani praktický Rowhammer útok, keď zatiaľ na využívanom smartfóne nezistili mapovanie medzi fyzickými adresami pamäte a fyzickým umiestnením buniek na čipoch.

Obrana

Proti Rowhammer útoku začali výrobcovia pamätí implementovať niektoré účinné opatrenia. Napríklad DDR4 štandard podporuje dynamické obnovovanie riadkov pamäti, ktoré by mohli byť útokom ovplyvnené. Či sú ale ochrany reálne implementované vo všetkých DDR4 pamätiach nie je jasné.

Zároveň v používaní je množstvo existujúcich zariadení so skoršími generáciami pamätí.

V závislosti na tom ako často zmenené bity pri Rowhammer útoku vznikajú môže byť efektívnym riešením pre koncových užívateľov skrátenie obnovovacej doby pamätí zmenou nastavení v BIOSe, ak daný BIOS samozrejme takéto nastavenie podporuje.

Maurice a Gruss navrhli aj softvérové riešenie na úrovni operačných systémov, ktoré spočíva v rozdelení pamäte na regióny s rozličnými režimami prístupu a ich fyzickom oddelení nepoužívanými medzerami v pamäti.

Zaujímavú prezentáciu expertov na 32c3 si je možné pozrieť na media.ccc.de.

| |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

Istoty

Od: ericek111 [iPad]

|

Pridané:

4.1.2016 13:13

Toto sú tie istoty?

|

| |

Re: Istoty

Od reg.: saruman

|

Pridané:

4.1.2016 13:23

Isté je, že zomrieš.

|

| |

Re: Istoty

Od: jeleniiik

|

Pridané:

4.1.2016 13:58

ma niekto aspon predstavu ako moze vyzerat javascriptovy kod ktory nejakym spôsobom cielene manipuluje s konkretnymi stránkovacími tabulkami, pamatovymi adresami..?

|

| |

Re: Istoty

Od: StackOverflow

|

Pridané:

4.1.2016 16:59

use jQuery

|

| |

Re: Istoty

Od: tosmemy

|

Pridané:

4.1.2016 21:55

chyba, install arch

|

| |

Re: Istoty

Od: Mr X

|

Pridané:

11.1.2016 11:23

1+1=3

|

| |

Re: Istoty

Od: feen

|

Pridané:

4.1.2016 14:16

a že budeš platiť dane.

|

| |

Re: Istoty

Od: xyz.

|

Pridané:

4.1.2016 14:20

A čo ak zomrie skôr než začne platiť dane?

|

| |

Re: Istoty

Od: coze

|

Pridané:

5.1.2016 6:28

neni mozne

|

| |

Re: Istoty

Od reg.: romannnnn

|

Pridané:

5.1.2016 20:38

Pohrebnej službe, ktorá je s.r.o., čiže platca DPH jeho rodina vycáluje 300-1000€, z čoho 20% budú danéééééééééé. Ibaže by sa na to vykašlali a nechali pohrem zaplatiť mestu. :P

|

| |

Re: Istoty

Od: xyz.

|

Pridané:

8.1.2016 18:36

Lenže to už toho mŕtveho akosi trápiť nemusí.

|

| |

Re: Istoty

Od: o'pako

|

Pridané:

4.1.2016 13:28

Nie. Iba odpoveď na otázku v diskusii o obmedzení pohybu dronov "Od: Káblik | Pridané: 3.1.2016 21:24 ".

|

| |

Re: Istoty

Od: sak ja ne?

|

Pridané:

4.1.2016 14:19

SyntaxterrorX čo máš s nickom?

|

| |

Re: Istoty

Od: o'pako

|

Pridané:

4.1.2016 14:29

Nadobudol som dojem, že prestávam byť braný vážne.

|

| |

Re: Istoty

Od: sak ja ne?

|

Pridané:

4.1.2016 14:34

Myslel som, že si si zvykol :D

|

| |

Re: Istoty

Od: o'pako

|

Pridané:

4.1.2016 15:08

Veď to. Mission completed.

|

| |

Re: Istoty

Od: Ddddcdd

|

Pridané:

5.1.2016 5:14

Teba niekto bral vazne? Pre mna si bol velmi humorna vlozka v diskusii ! DONT LEAVE ME NOW

|

| |

Re: Istoty

Od: Hmm

|

Pridané:

4.1.2016 21:29

Nevem si predstavit uhackovat PC webom

|

| |

-_--_-

Od: .-..-

|

Pridané:

4.1.2016 13:13

Rowhammer

created by

Clémentine Maurice & Daniel Gruss

sponsored by

NSA

|

| |

......

Od: bludka

|

Pridané:

4.1.2016 13:17

to je od nich milé

|

| |

rawhammer

Od reg.: Bryan Fury

|

Pridané:

4.1.2016 13:23

Hmm, jedol som už kopec raw vecí, ale raw kladivo ešte nie. Musím vyskúšať!

|

| |

Re: rawhammer

Od: Boh1

|

Pridané:

4.1.2016 13:54

Dodá ti železo a vlákninu

|

| |

Re: rawhammer

Od: sak ja ne?

|

Pridané:

4.1.2016 14:16

Keď oblizuje kladivo Miley Cyrus tak je to "sexy" a "umenie".

Keď to robím ja tak som "opitý" a mám "doživotný zákaz vstupu do Hornbachu"

|

| |

Re: rawhammer

Od: Joker.

|

Pridané:

4.1.2016 14:31

http://i.imgur.com/L8rkF8v.png

|

| |

Re: rawhammer

Od: sak ja ne?

|

Pridané:

4.1.2016 14:36

Nailed it!

|

| |

Re: rawhammer

Od: M..

|

Pridané:

4.1.2016 14:33

Jožo, to si ty?

|

| |

Re: rawhammer

Od: sak ja ne?

|

Pridané:

4.1.2016 15:04

http://dopice.sk/fXl

|

| |

Re: rawhammer

Od: testo

|

Pridané:

4.1.2016 15:03

Ti železo a vlákninu dodá.

|

| |

Re: rawhammer

Od: _xxx

|

Pridané:

4.1.2016 13:56

vyhravate cenu najtrapnejsi prispevok roka 2016, gratulujeme.

|

| |

Re: rawhammer

Od: prrrrr

|

Pridané:

4.1.2016 13:59

nie tak zhurta

|

| |

Re: rawhammer

Od: hehh

|

Pridané:

4.1.2016 14:38

"nie tak zhurta"

Tak teda pomalsie:

10.. 9.. 8.. 7.. 6.. 5.. 4.. 3.. 2.. 1..

Vyhravate cenu najtrapnejsi prispevok roka 2016, gratulujeme.

|

| |

Re: rawhammer

Od: sak ja ne?

|

Pridané:

4.1.2016 14:39

Noc je ešte mladá...

|

| |

Re: rawhammer

Od: hehh

|

Pridané:

4.1.2016 14:45

Pravda, tak si este pockame na dalsich kandidatov. Zpociatku ma premohla sila zvyku, na Slovensku je bezne ze vo verejnych sutaziach sutazi jeden kandidat sam so sebou.

|

| |

Re: rawhammer

Od: Mr X

|

Pridané:

11.1.2016 11:25

10,9,8,7,6 a 5 je 11

|

| |

Re: rawhammer

Od: knjiCdo

|

Pridané:

4.1.2016 15:09

ale tam je Row ako riadok :D Riadkové kladivo! asi niečo na vyklepanie rezňov...

|

| |

? ? ?

Od reg.: l1@p5

|

Pridané:

4.1.2016 14:28

mobily ale nemaju x86 procesory

|

| |

Re: ? ? ?

Od: maju aj x86

|

Pridané:

4.1.2016 14:41

1. Intel

2. "Experti sa zatiaľ zamerali na testovanie útoku vo Firefoxe pod Linuxom na Intel procesoroch x86 architektúry. Ich metóda je ale principiálne použiteľná aj na iných platformách, vyžaduje len menšie úpravy a samozrejme zistenie reálnej efektívnosti. "

|

| |

Re: ? ? ?

Od: sak ja ne?

|

Pridané:

4.1.2016 14:43

Čo sa človek nedozvie, keď si prečíta článok, ktorý komentuje!

|

| |

sex musim mat 5x

Od: Mam fakticku

|

Pridané:

4.1.2016 14:41

niektore maju. je v nich intel.

|

| |

utok nevyuziva

Od: utok nevyuziva

|

Pridané:

4.1.2016 14:48

utok nevyuziva sw ale hw zranitelnost, no a? Ano, je to ina kategoria zranitelnosti, ale je to tiez zranitelnost. Ked niekto nema priretazeny a zamknuty pocitac o stol, zavareny kryt usb portov, tiez sa daju podnikat rozne utoky a moze mat aky chce prehliadac a nezranitelne pluginy i OS. Je to skratka ina kategoria a hotovo. Bud sa vymyslia lepsie izolovane DDR, a mozno sa to jednoducho osetri softverovo (firmverovo?), napr. antivirusy by to mohli nejako detegovat.

|

| |

Re: utok nevyuziva

Od: 852izhuj

|

Pridané:

5.1.2016 0:06

tu je sranda v tom, ze hw chybu dokazu vyuzit SW-ovo

|

| |

Čo tak ECC?

Od reg.: Xwing

|

Pridané:

4.1.2016 15:25

A čo tak ECC pamäte? Tie sú tiež zraniteľné?

|

| |

Re: Čo tak ECC?

Od: GustikPiestany

|

Pridané:

5.1.2016 9:48

ECC zhasne. Ked sa prekoci jeden bit, snazi sa ho opravit, ak sa nepodari, alebo 2 bity sa prekocia, tak pocitac zhasne (resp restartuje sa - nastavenie v BIOSe definuju spravanie)

a ked prekocia 3 bity, tak je sanca, ze to "prejde", tak ako v CPU.

|

| |

hehheeheheh

Od: Drahooo

|

Pridané:

4.1.2016 16:49

ešte že používam sd-ram

|

| |

Re: hehheeheheh

Od: xbmz$ls

|

Pridané:

4.1.2016 17:18

ešte že používam pero a papier :)

|

| |

Re: hehheeheheh

Od reg.: jasomtu

|

Pridané:

4.1.2016 17:20

Ja mam stare dobre Edo. Ak si este niekto pamata co to je.

|

| |

Re: hehheeheheh

Od: Khacofonic

|

Pridané:

4.1.2016 18:38

EDO ram to uz bolo nieco ale co tak SIPP :P pamatam na svoje chuda 386sx 25MHz 1MB SIPP ram hecules vga a jantarovy monitor 40MB HDD to boli casy

|

| |

Re: hehheeheheh

Od: JFK.

|

Pridané:

5.1.2016 9:51

SIP? Si mal drôtové vývody z RAM? V čase 386-tiek?

Vymýšľaš si...

|

| |

Re: hehheeheheh

Od: uasda

|

Pridané:

5.1.2016 2:51

DDR3 je predsa DDR3 SDRAM

|

| |

Re: hehheeheheh

Od: antonkoo

|

Pridané:

6.1.2016 13:22

zabite ho niekto

|

| |

cudo judo

Od: pxd

|

Pridané:

4.1.2016 19:07

ak je toto cudo funkcne len na podvrhnutej sranke tak to si staci len castejsie aktualizovat blacklist podvrhnutych stranok a je po probleme o) či?

|

| |

Re: cudo judo

Od: Deer

|

Pridané:

4.1.2016 21:57

Reklamne systemy. Nehovorim, ze sa to tyka teba, ale ovce bez ad-blockera su v riti.

|

| |

Diskusia k článku: PC a smartfóny sa budú

Od reg.: smurf

|

Pridané:

4.1.2016 19:11

ako este som ani nedocital clanok.. a uz som tusil, ze "obrana" bude v DDR4...sak ako inak zrychlit presun na /predaj DDR4...

|

| |

Existuje riešenie

Od: Rudolf Dovičín

|

Pridané:

5.1.2016 0:02

Volá sa:

https://NoScript.net/

|