Americká tajná služba NSA v niektorých prípadoch zvláda dešifrovať spojenia štyrmi základnými protokolmi určenými pre šifrovanú komunikáciu a takúto odchytávanú šifrovanú komunikáciu aj hromadne reálne dešifruje.

Týmito protokolmi sú SSL / TLS, SSH a dvojica PPTP a IPsec používaná na VPN.

Na bezpečnostnej konferencii 31C3 o tom informoval Jacob Appelbaum z projektu Tor. Informácie Appelbauma vychádzajú z dokumentov vynesených z NSA Edwardom Snowdenom, viaceré z ktorých Appelbaum aktuálne zverejnil v článku publikovanom Spiegelom.

V ktorých všetkých prípadoch a zneužitím akých slabín je NSA schopná dešifrovať tieto základné protokoly nie je jasné. V zverejnených dokumentoch sa popisujú niektoré verejne známe a zneužiteľné slabiny, napríklad v prípade SSL slabé kľúče generované v minulosti Debianom, podľa Appelbauma dokumenty ale naznačujú dešifrovanie aj v iných prípadoch.

Zároveň NSA hromadne uchováva minimálne úvodné pakety zostavujúce šifrované spojenia pre obrovské množstvo spojení, pričom tieto dáta majú byť uložené vo veľkom dátovom centre v Utahu.

Znepokojujúca je aj informácia o existencii projektu Tundra, ktorý mal analyzovať novú potenciálne sľubnú techniku prekonávania dnes hlavnej symetrickej šifry AES. Informácie ako bol tento projekt úspešný ale nie sú k dispozícii.

Appelbaum na základe Snowdenových dokumentov informoval tiež ale aj o protokoloch a šifrovacích produktoch, s ktorých dešifrovaním mala naopak NSA minimálne v roku 2012 problém.

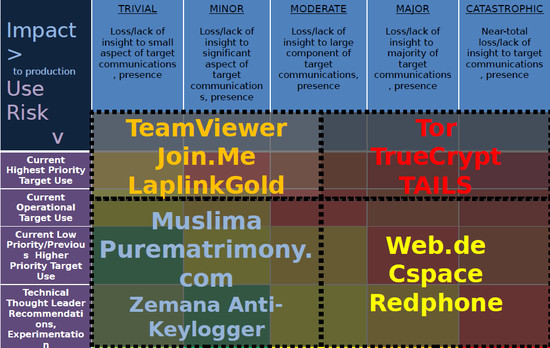

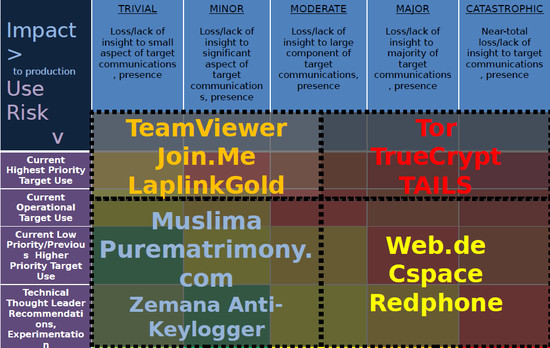

Slide z materiálu NSA s technológiami, ktoré mali NSA robiť problémy na začiatku 2012

Problém NSA robili a evidentne bežne nevedela dešifrovať protokol OTR, Off-the-Record Messaging, pre šifrovanie IM správ, šifrovací štandard PGP a protokol ZRTP pre šifrovanie VoIP. Za vážnu prekážku jej schopnosti dostávať sa k dátam a komunikácii považovala aj anonymizačnú sieť Tor, linuxovú distribúciu Tails predkonfigurovanú na kompletný prístup na Internet iba cez Tor a softvér pre šifrovanie diskov TrueCrypt.

Dokument NSA uvádza aj "katastrofický" scenár, kedy stratí schopnosť zistiť čokoľvek o komunikácii užívateľa. Takáto situácia má nastať pri kombinácii používania Toru, anonymizačnej VPN služby Trilight Zone, ZRTP VoIP klienta na Linuxe a IM messengera Cspace.

Tri významnejšie produkty, ktoré robili NSA v roku 2012 problém, Tor, TrueCrypt a Tails, zaznamenali v poslednom období vážne problémy. V Tore sa v lete objavila nezanedbateľná zraniteľnosť a podľa tvorcov zrejme štáty majú chystať vážny útok na bezpečnosť siete a sieť ako takú, podobne v Tails bola objavená závažná zraniteľnosť. Tvorcovia TrueCryptu zase v máji nečakane dokonca oznámili koniec jeho vývoja a to bez dôveryhodného vysvetlenia.

V každom prípade Appelbaum dal vo svojej prezentácii aj odporúčanie na to, aké šifrovacie technológie používať. Keďže jedným z predpokladaných spôsobov prekonávania šifrovacích technológií sú zadné vrátka v hardvéri aj uzatvorenom softvéri, odporúča používať na šifrovanie len free open source softvér. Zároveň odporúča používať kľúče, ktoré vzhľadom na uchovávanie šifrovanej komunikácie budú odolné aj v budúcnosti. Napríklad v prípade RSA sám Appelbaum používa 4096-bitové kľúče.

| |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

Joskooooooooo

Od: Apllebaum

|

Pridané:

30.12.2014 8:55

apllepaum je mutri a vie co chovori

pomachal sapespecit aj prudukti aplle tak cho pocuvajte

|

| |

Re: Joskooooooooo

Od: nahaha

|

Pridané:

30.12.2014 9:08

ty radsej navstiv psychiatra

|

| |

Re: Joskooooooooo

Od reg.: gringo

|

Pridané:

30.12.2014 9:43

a hneď potom základnú školu

|

| |

Re: Joskooooooooo

Od reg.: josika

|

Pridané:

30.12.2014 9:48

toto je len manekyn

|

| |

kod.........

Od: ,,,,,..................

|

Pridané:

30.12.2014 9:17

napr. ja sa absolutne nespolieham na nejaky standard - sifrujem si vsetko sam :-)

|

| |

Re: kod.........

Od: Herne

|

Pridané:

30.12.2014 9:19

Vyvinul si si vlastny program/sifrovanie?

:-)

|

| |

Re: kod.........

Od: Jednookovy bill

|

Pridané:

30.12.2014 9:21

Jasne, zasifruje si vsetko, a potom to uz nedokaze nik desifrovat, ani on sam. :)

|

| |

Re: kod.........

Od: mehmed

|

Pridané:

30.12.2014 9:48

Ako moja stara DVD vypalovacka. Zapisala ale uz neprecitala...

|

| |

Re: kod.........

Od: Ferikuš

|

Pridané:

30.12.2014 23:45

a to si mal čo za sračku preboha ?

|

| |

Re: kod.........

Od: huanggg

|

Pridané:

1.1.2015 5:57

Ferikuš asi nikdy nemal napalovacku - spominany problem zapisania a necitania je velmi bezny

|

| |

Re: kod.........

Od reg.: josika

|

Pridané:

30.12.2014 9:41

joskolator

|

| |

Re: kod.........

Od: aergetr

|

Pridané:

30.12.2014 9:43

Ja pouzivam script na sifrovanie ktory sluzi len na vygerenovanie iv,salt a odvodeneho hesla pre openssl. "Sifrovana pomocka" sa potom zapise na zaciatok binarneho vystupu z openssl.

|

| |

Re: kod.........

Od: Cylon

|

Pridané:

30.12.2014 9:33

A šifruješ to ceasarovou šifrou ? :D .... alebo nejakou podobnou "šifrou" .... takých poznáme veľa ľudí, haló som programátor robím s HTML ... alebo haló zašifroval som si niečo sám som expert na matematiku :D :D :D

|

| |

Re: kod.........

Od: prasa

|

Pridané:

30.12.2014 9:38

cezarova sifra s posunom o hodnotu z random generatora :D

a neodsifruje to ani on uz :D

|

| |

Re: kod.........

Od reg.: josika

|

Pridané:

30.12.2014 9:42

co mas proti prokramovani v chtml?

|

| |

Re: kod.........

Od: joskoooooooo

|

Pridané:

30.12.2014 10:19

presne nechapem co ma proti chtml a xchtml prokramoch

|

| |

Re: kod.........

Od: Solo Kamen

|

Pridané:

30.12.2014 9:57

No, myslím, že ceasarova šifra stačí, kým sú tie dáta u mna na pc a nezaujima sa o mna NSA a podobné inštitúcie :)

|

| |

Re: kod.........

Od: hulo

|

Pridané:

30.12.2014 10:45

Caesarova šifra, prečo nie? Ak používaš 4096bit náhodne generovaný kľúč a každý znak(vrátane medzier) šifrovaného textu posunieš o daný(iný) počet znakov abecedy podľa tohto kľúča(resp. zápisu kľúča v dvadsaťštvorkovej sústave). Potom už len zabezpečíš, aby si vždy začínal náhodnou číslicou kľúča(a túto napr. zapíšeš na začiatok šifrovaného textu). V packale, alebo céčku si to napíšeš raz-dva.

|

| |

Re: kod.........

Od: dsfasdf

|

Pridané:

30.12.2014 11:29

Ak pouzivas len 4096 bitovy kluc na viac ako 4096 bitove data alebo nejaku jeho cast viac ako raz, tak to bezpecne nie je.

|

| |

Re: kod.........

Od: hulo

|

Pridané:

30.12.2014 10:51

Hovorí sa tomu "security through obscurity". Nemusí to byť nič svetoborné, dôležité je, že nie je použitý štandardný algoritmus a útočník nemôže použiť štandardizovaný postup.

|

| |

Re: kod.........

Od: edghar

|

Pridané:

30.12.2014 10:18

Je to sice individualny sposob zasifrovania, ktorym sa treba samostatne zaoberat, ale prekonat takuto vlastnu "hlupu" sifru nieje vobec zlozite. Staci pouzit metody kryptografickej analyzy, s pomocou ktorych velmi rychlo zistis operaciu, ked poznas vstup a vystup.

Takze ked nieco polasles, alebo budes mat data, jtore su extra zaujimave, si dole.

|

| |

Re: kod.........

Od: prdlajs

|

Pridané:

30.12.2014 18:31

"... ked poznas vstup a vystup..."

A sme doma. Naozaj genialne. Lenze ty poznas len vystup.

Kryptograficka analyza je zaujimavy predmet na matfyze, ale nepouzitelny v praxi, dokym neziskas aj vstup. V tom pripade je uz ale zbytocne zistovat, ako to bolo zasifrovane, lebo uz mas tu nezasifrovanu verziu.

|

| |

Re: kod.........

Od: sensei-san

|

Pridané:

30.12.2014 20:54

http://tinyurl.com/65gkx3e

|

| |

Re: kod.........

Od: edghar

|

Pridané:

31.12.2014 0:23

Asi si sa teda ten predmet zle ucil, nie je potrebne vzdy poznat vstup. Napr. Pri vasej Cezarovej sifre a podobnych uz len frekvencna analyza znakov ukaze aky jazyk je pouzivany, urcena dlzka slov atd...

|

| |

Používam Truecrypt

Od: iso

|

Pridané:

30.12.2014 9:43

lebo nič lepšie nemám.

Podľa mňa je bezpečný a autori boli donútení to ukončiť.

|

| |

Re: Používam Truecrypt

Od: aergetr

|

Pridané:

30.12.2014 9:46

Taktiez sa priklanam ku takemuto scenaru.

|

| |

Treba sifrovat

Od: † Kňaz

|

Pridané:

30.12.2014 9:50

Treba si položiť otázku. Koľko ludí využíva reálne šifrovanie? Velmi málo, takže nsa s tým nemá problém, ak by sme začali šifrovať všetci, tak by to problém začal byť. A nezáležalo by, či to nsa vie alebo nevie dešifrovať, ale či má potrebný výpočtový výkon to dešifrovať.

|

| |

Re: Treba sifrovat

Od: baGoLo

|

Pridané:

30.12.2014 10:24

zaujímavý názor.

pravda je, že tí, čo šifrujú sú buď paranoici alebo jednoducho ich informácie majú cenu toho šifrovania...

|

| |

Re: Treba sifrovat

Od: picik

|

Pridané:

30.12.2014 16:37

šak aj Joskooo či čo to je , je tiež poriadne zašifrovaný .... sa nekde sekol v kancli keď sa posielal cez WiFi do tlačiarne ;)

|

| |

Re: Treba sifrovat

Od: prdlajs

|

Pridané:

30.12.2014 18:34

Tak plat svojou kreditkou na webe na strankach nezasifrovanych cez SSL, ved predsa nie si paranoik.

|

| |

4rh34rh

Od: dfb345t

|

Pridané:

30.12.2014 10:35

preco sa potom nesifruje rovno 16384-bitovou alebo 32768-bitovou pripadne este 65536-bitovou sifrou? To bude snad odolne aj dalsich 300 rokov :)

|

| |

Re: 4rh34rh

Od: hulo

|

Pridané:

30.12.2014 10:58

Odolné to bude, kým sa nenájde chyba v implementácii. Ale k otázke - čím dlhší kľúč, tým náročnejšie je šifrovanie aj dešifrovanie. Do určitej dĺžky by ti dešifrovanie trvalo dlho, aj keď poznáš kľúč.

|

| |

Re: 4rh34rh

Od: branchman

|

Pridané:

30.12.2014 11:39

Zoberme si RSA. Narocnost operacii, ked clovek ma spravne kluce, rastie *teoreticky* linearne s dlzkou kluca. V praxi je to o dost horsie, lebo sa vypocet nezmesti do cachi.

Teda sifrovanie 65536 bitovou sifrou by trvalo prinajlepsom 32 krat tolko ako 2048 bit sifrou. Ked sifrovanie 2048 bit sifrou trva takmer sekundu, tak to sa da pockat; cakat pol minuty je uz na bezne pouzivanie vela.

|

| |

Re: 4rh34rh

Od: Ondriks

|

Pridané:

30.12.2014 13:48

Ano je to cas preco sa asymetricke sifry nepouzivaju na sifrovanie velkych casti dat. Prave pre to ze asymetricke sifrovania potrebuju vela casu sa to riesi ze data su zasifrovane symetrickou sifrou a iba ich kluc je nasledne zasifrovany asymetricky.

|

| |

Re: 4rh34rh

Od: sensei-san

|

Pridané:

30.12.2014 21:02

Pre dešifrovanie v RSA treba urobiť umocnenie v modulo N, čo sa dá spraviť v O(log(n)).

Pomalosť RSA je navyše zanedbateľná pri použití http://en.wikipedia.org/wiki/Hybrid_cryptosystem

|

| |

Nebezpecne protokoly

Od: branchman

|

Pridané:

30.12.2014 12:03

Uvidime, ake presne protokoly NSA zvlada.

SSL / TLS - tu sa velmi davno vie o zranitelnosti SSLv2, nedavno sa zistilo SSLv3; TLSv1.0 same umoznuje downgrade na SSLv3 a utok na CBC.

SSH - vie sa o zranitelnosti SSHv1

PPTP - davno zname ako zranitelne, mschap je zranitelny, pouziva sa RC4

IPsec používaná na VPN - objavili sa informacie, ze Jason Wright vlozil backdoory do OpenBSD implementacie, odkial to kopirovali ostatni.

|

| |

Re: Nebezpecne protokoly

Od: Deer

|

Pridané:

30.12.2014 14:26

Nedavno da zistilo, ze v NSA robili kolizie Mad5 uz v roku 2004. Bezny svet mal pristup k takejto "technologii" az okolo rokov 2008-2010. Cize NSA mala nadskok min. 4 roky.

To co tu popisujes ty su bezne zname "diery", o ktorych sa dozvies ak citas cesky root. Dovolim si predpokladat, ze NSA je o 4-5 rokov vpredu.

|

| |

Re: Nebezpecne protokoly

Od: Deer

|

Pridané:

31.12.2014 9:50

*MD5

|

| |

vysvetlenie

Od reg.: Pjetro de

|

Pridané:

30.12.2014 12:58

Tvorcovia TrueCryptu zase v máji nečakane dokonca oznámili koniec jeho vývoja a to bez dôveryhodného vysvetlenia....

Vysvetlenie sa ponuka samo: trojpismenkove organizacie oslovili tvorcov, aby do SW zapracovali zadne vratka. Kedze to tvorcovia SW odmietli, tak skoncili s vyvojom. Vydana bola iba jedna sprznena verzia (ktora tusim nesifruje, iba desifruje) a ktora zadna vrata uz mozno aj obsahuje. Nemam prehlad co hovori nezavisly audit na TrueCrypt v poslednej normalnej verzii a sprznenej verzii.

|

| |

Ľudová šifra

Od: Zahabel

|

Pridané:

30.12.2014 13:36

Ja mám strašný škrabopis ktorý dokáže prečítať minimum ľudí, takže napíšem list ručne naskenujem a pošlem e-mailom. píšem samozrejme v nárečí ktoré sa používa iba v našej dedine a okolí. Zvyknem tiež pridať nejaké ilustračné obrázky. Ak toto NSA číta tak klobúk dolu.

|

| |

Re: Ľudová šifra

Od: aergetr

|

Pridané:

30.12.2014 16:25

Mam pocit ze v dokumente o NSA bolo spominane ze prekladaju data az zo 130 jazykov, tak mozno by to nebol az taky problem :)

|

| |

A co tak jednoducho?

Od: ojkltfvjkjpu

|

Pridané:

30.12.2014 13:37

Ake slabiny by mal nasledujuci postup?:

1.)Vygenerovat napr. 4,7GB nahodnych dat, ku ktorym by mal pristup aj odosielatel, aj prijimatel.

2.)Spravu zakodovat Bajt po Bajte obycajnym XOR-om z nahodnych dat napr. od 334455-teho Bajtu tiez Bajt po Bajte.

3.)Prijemcovi poslat cislo 334455 a zakodovanu spravu.

4.)V kazdom dalsom pripade namiesto cisla 334455 pouzit ine cislo, ale take aby nikdy sa neprekrivali pouzivane casti nahodnych dat.

5.)Po nejakej dobe (rok, alebo 10 rokov) si vygenerovat novych napr. 4,7 GB nahodnych dat.

???

|

| |

Re: A co tak jednoducho?

Od: Ondriks

|

Pridané:

30.12.2014 13:54

Ides na to velmi dobre, XOR je do teraz najdokonalejsia sifra vymyslena. Bohuzial ma par nevyhod ktore ju robia nepouzitelnou. Kluc musi byt rovnako dlhy ako blok dat ktore ides sifrovat. Kluc ktory musia mat obe strany sa musi bezpecnym sposobom prenasat co nemusi byt lahke. Kluc sa nesmie pouzit na sifrovanie dat znova, co by umoznilo napriklad frekvencnou analyzou kluc vypocitat. Ale chvalim :)

|

| |

Re: A co tak jednoducho?

Od: Boh1

|

Pridané:

30.12.2014 14:00

A čo s tým chceš akože robiť ty? A ešte čo by s tým mala robiť NSA? Oni nemajú záujem o náhodné dáta.

|

| |

Re: A co tak jednoducho?

Od: aergetr

|

Pridané:

30.12.2014 16:30

Myslim si ze nahodne data su pre nich klucove, pokial pouzijes na vygenoravie nahodnych dat napr. HW generator s nalepkou (NSA napr. intel), nahodne data nemusia byt az take nahodne ako sa na prvy pohlad zda...

|

| |

Re: A co tak jednoducho?

Od: Tup

|

Pridané:

30.12.2014 17:22

v prvom rade potrebuješ dostať 4,7GB náhodných dát od odosielateľa ku prijimateľovi bez toho, aby to niekto mohol odpočúvať. Ak to pošleš internetom, musíš to aj tak vymyslieť spôsob bezpečného prenosu a ak by si to chcel poslať DVDčkom, musíš s každým príjemcom vytovriť nové spojenie - poslať mu DVDčko. Ak by len jeden príjemca bol nedôveryhodný, cez poštu vypátrajú teba a cez teba aj všetkých tvojích spojencov - stačí nájsť, komu išli DVDčka a od koho.

|

| |

Titulok príspevku musí mať dĺžku aspoň 5 znakov.

Od: Ondriks

|

Pridané:

30.12.2014 13:59

Osobne si vsetky dolezite data ukladam do hashu(md5) ktory si zapisem na papier aby som vzdy mal kopiu. Potom orignalne data bezpecne zmazem odpalenim disku pomocou vyexpirovanej pyrotechniky z minulych rokov.

|

| |

Re: Titulok príspevku musí mať dĺžku aspoň 5 znakov.

Od: vincent)m

|

Pridané:

30.12.2014 17:21

ako vies ze tam nie je backdoor?

osvedcene je mat dolezite data v kosi, a ikonu kosa odstranit. s tymto ma nsa najvacsi problem

|

| |

Re: Titulok príspevku musí mať dĺžku aspoň 5 znakov.

Od: obyčajne

|

Pridané:

30.12.2014 22:37

Keby len NSA, aj ja mám s týmto najväčší problém.

|